活久见:巴克莱银行用网页时光机当作某些JS代码的“CDN”

他与巴克莱 Twitter 账号的聊天机器人就此事白费了一番口舌,但随后他说自己已经找到了一位真人员工,后者承诺解决这个可笑的错误。

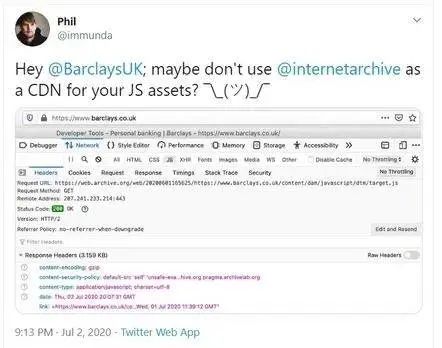

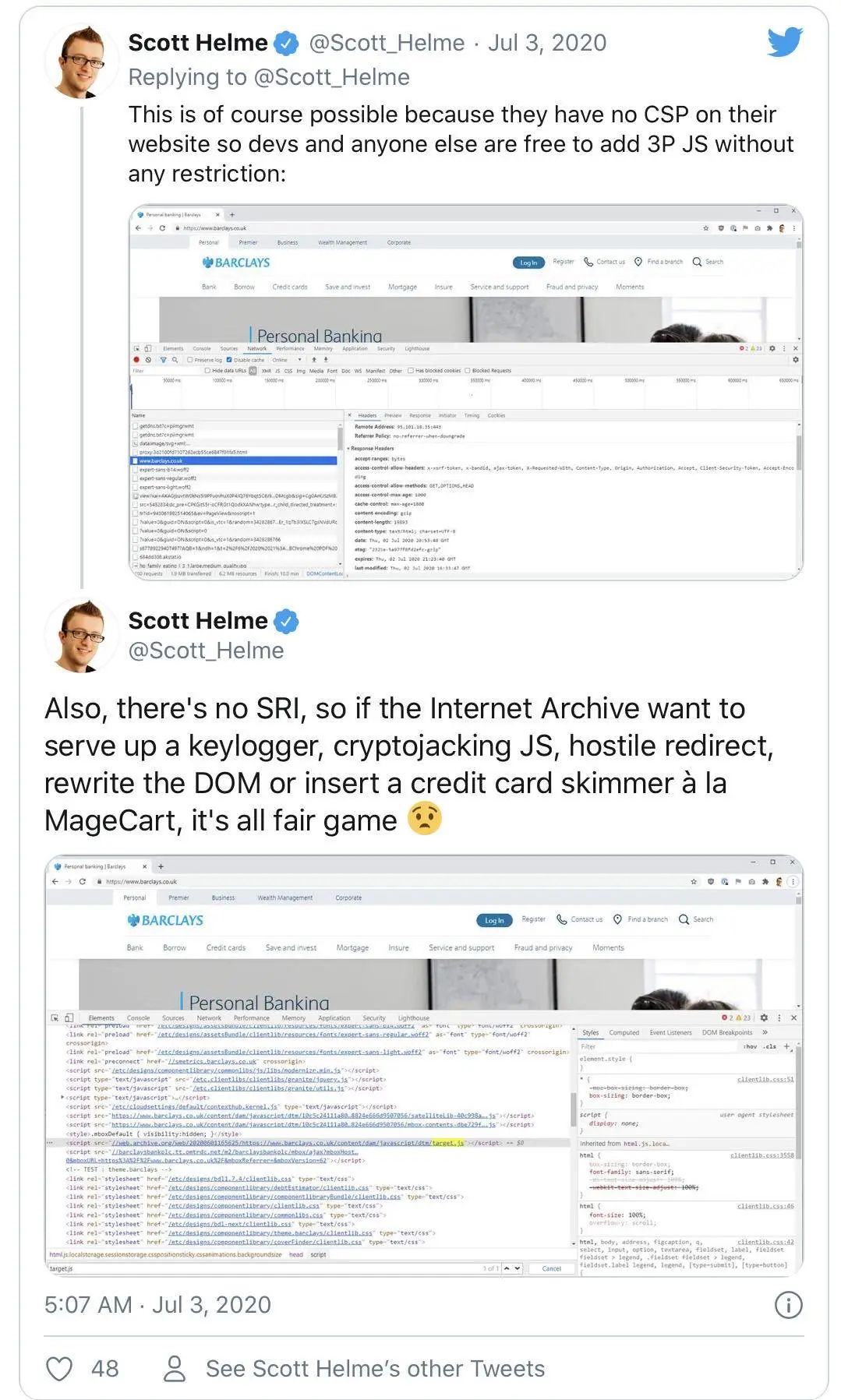

web.archive.org/web/20200601165625/https://www.barclays.co.uk/content/dam/javascript/dtm/target.js如果 web.archive.org 出现故障,可能也会拖垮巴克莱的网站。更大的风险是,如果有人设法更改这个 URL 上的 JS 文件,他们可以注入……拜托,他们想注入什么不是随意吗。

JS 是互联网上以金融机构为目标的犯罪团伙最喜欢用的攻击媒介之一。

萨里大学的 Alan Woodward 教授说:“受黑客利用的潜在风险只是问题的一个方面。归根结底,在网站上集成所有这些资产的是组织自己,决定从其他网站引用哪些资产的也不是别人,但想要确保自家网站安全性的话,起码你得搞清楚自己的网页都放了什么内容吧。”

他还说:“谁会使用互联网档案馆来获取重要资产呢,比如本案中的 JS 文件或类似的重要数据?”

他认为巴克莱的网站没有内容安全策略,所以开发人员可以随意添加第三方 JS 内容。另外他们也没有子资源完整性检查,所以如果互联网档案馆想在这个 JS 文件上做手脚,放一个键盘记录器、密码窃取程序、恶意重定向之类的黑客工具,那巴克莱会遭殃也是活该。

这种做法以前也有人咨询过,但那时就有人说这个想法太糟糕了,而且互联网档案馆并不想支持这种行径。

https://webmasters.stackexchange.com/questions/119965/using-the-internet-archive-s-wayback-machine-as-a-cdn

信息安全公司 Eset 的 Jake Moore 认为这可能是某种测试,但后果失控了。他说:“这件事又一次提醒我们,测试流程应该完整而全面,尤其金融机构更应如此。”

媒体已要求巴克莱银行提供解释,但想来他们只会说:“我们有责任非常认真地保护客户的数据,这是我们最重视的工作。我们想告诉客户,这个错误并不会给他们的数据带来威胁。”

互联网档案馆的网页时光机功能主管 Mark Graham 也回应了此事:网页时光机的任务是帮助打造更好用,更可靠的互联网。

人们在使用这一功能时探索出了众多创造性的用法来帮助实现上述目标,我们经常为他们的新奇想法而赞叹不已。特别是记者、学生、研究人员、学者、事实检查人员、活动家和公众,他们总能想出一些新点子。但银行一般并不会搞出什么花样来。

显然,巴克莱的某个人犯了一个错误(我们谁又没犯过错呢!)如果这一事件可以帮助更多的人了解网页时光机提供的免费服务,那这也未尝不是好事嘛!

参考阅读:

https://www.theregister.com/2020/07/03/barclays_bank_javascript_wayback_machine

InfoQ Pro 是 InfoQ 专为技术早期开拓者和乐于钻研的技术探险者打造的专业媒体服务平台。扫描下方二维码关注 InfoQ Pro,即可在【充电计划】中获取技术 PPT 下载链接,每周更新哟~持续关注我们,还有更多技术分享活动与干货资料,就等你来!