医疗行业网络入侵途径与全球安全现状

患者信息泄露、医疗信息被篡改、医生误诊、遭勒索……医疗行业的网络安全末日是否已经到来?

去年在某行业峰会上,我们作出了“医疗网络将成为网络犯罪分子重点攻击对象”的预测,奈何预言成真。医疗数据泄露事件有如洪水猛兽。已有数据显示,今年医疗行业也不会幸免。

我们研究网络犯罪分子加密医疗数据并发起赎金勒索的活动已逾一年。这些攻击者是如何进入医疗网络、泄露医疗数据,以及如何在公共医疗资源中找到敏感的医疗数据?

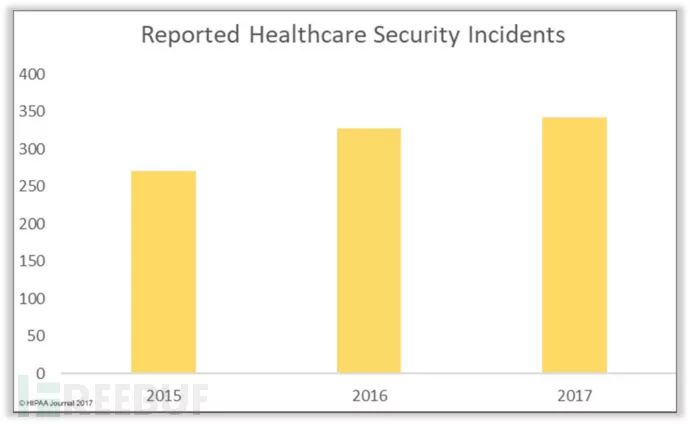

2015-2017年医疗数据泄露事件数量(来源:HIPPA Journal)

一、打开医疗网络“大门”的钥匙

为了找到医疗基础架构中可能存在的弱点,我们首先提取了名称中含“medic”、“clinic”、“hospit”、“surgery”以及“healthcare”等医院的IP地址,然后启动masscan(端口扫描器),通过专门的搜索引擎(Shodan与Censys)进行解析,最终获得这些医疗机构的公共资源。

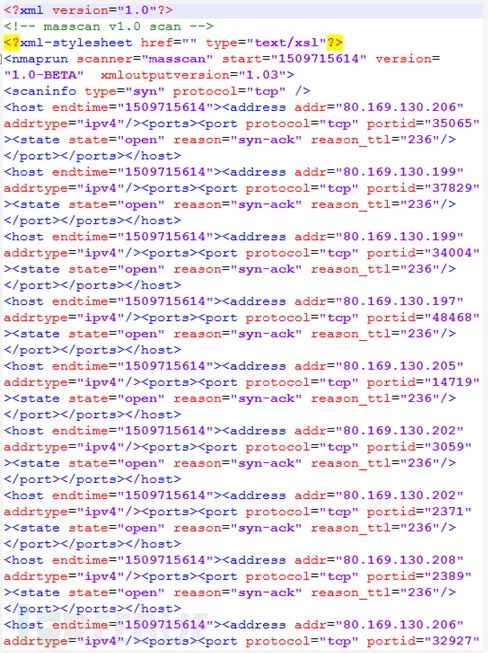

Masscan报告摘录

当然,医疗网络边界往往包含着很多不太重要的开放端口和服务:web服务器、DNS服务器、mail服务器等等。这些端口和服务最容易被攻击者利用,但是研究这些简单的漏洞对于我们的研究没有太大帮助。修复这些过时的服务是医疗机构应该做到的最基本的安全防护。例如,我们发现很多电子医疗记录的web应用其实都需要更新。

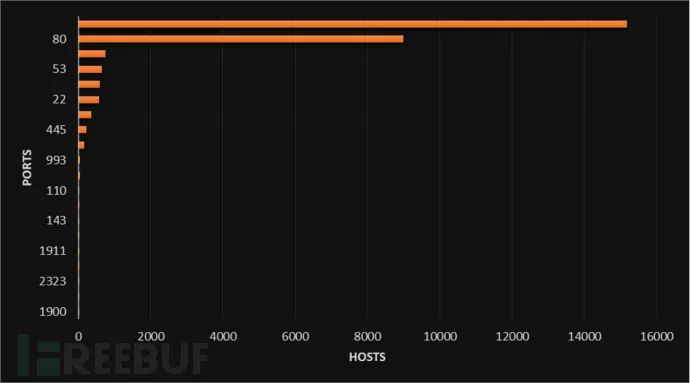

医疗网络便捷最受欢迎的开放端口(18723个现场主机;27,716个开放端口)

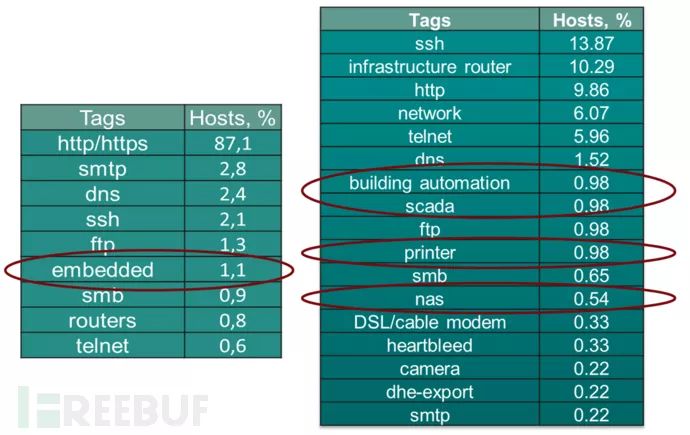

通过ZTag和Censys这两个工具,我们确定了隐藏在这些端口背后的服务类型。如果你愿意深入探究这些嵌入式标签,还会看到发现很多东西,例如打印机、SCADA系统、NAS等。

医疗网络边界中的主要服务

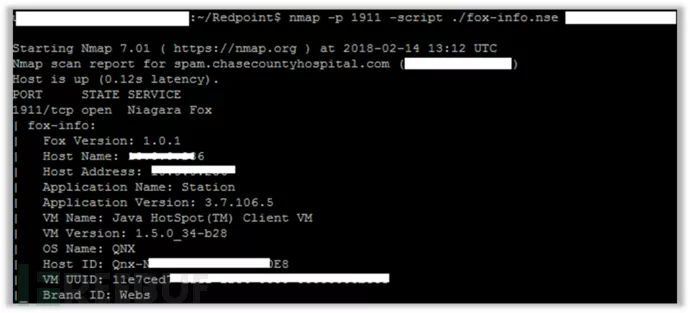

撇开以上那些小型端口和服务后,我们发现了可能存在漏洞的建筑管理系统。采用Niagara Fox协议的设备通常在TCP端口1911和4911上运行。我们能从中远程收集信息,如应用名称、Java版本、主机操作系统、所在时区、本地IP地址以及堆栈中涉及的软件版本。

Niagara Fox service的信息摘录

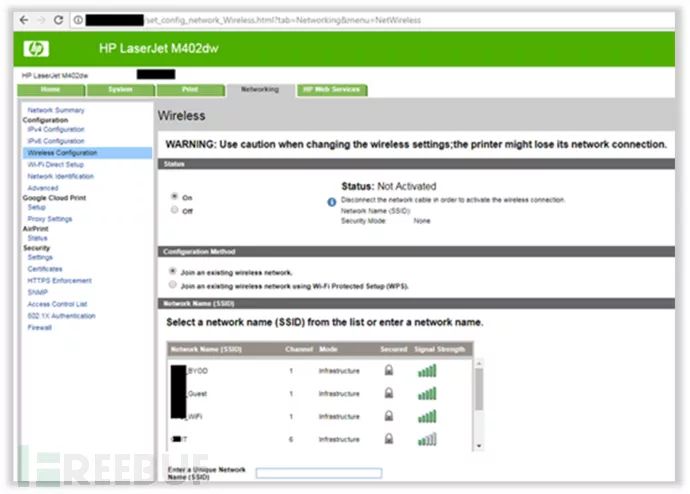

或者通过具备web界面但没有认证请求的打印机,其仪表盘可在线获取,最终获得内部wifi网络信息以及“作业存储”日志中出现的文档信息。

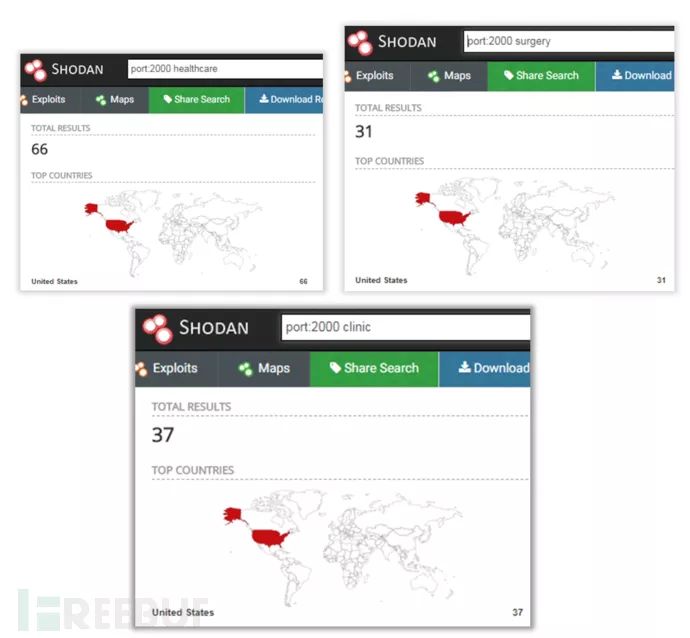

通过Shodan搜索引擎,我们发现有些医疗机构的端口2000是开放的。这是一个智能kettle。尽管深层原因不明确,但这种kettle模型在医疗机构中非常流行。并且他们也已公开了漏洞信息,通过HP simple pass就能与kettle建立连接并提取当前连接wifi的相关信息。

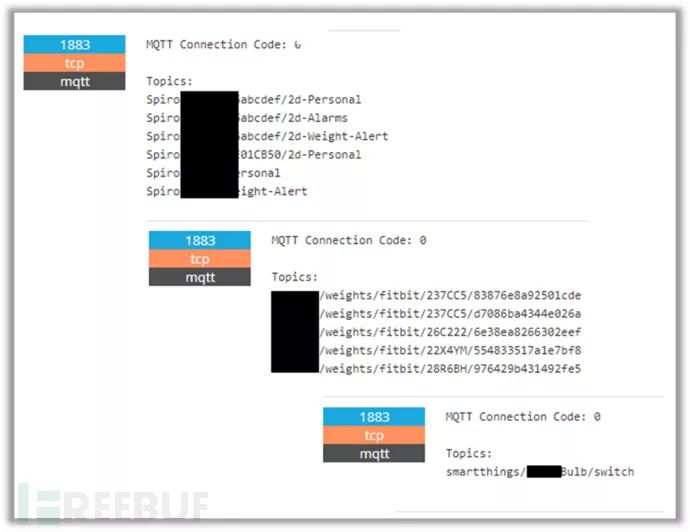

医疗基础设施中包含着很多医疗设备,其中有些是便携式的。而像肺活量计或血压监测仪等设备则支持MQTT协议直接与其它设备进行通信。MQTT通信代理的其中一个主要组件(组件详细信息详见维基百科)可通过互联网获得,因此我们可以在线找到一些医疗设备。

除了智能家居中存在的物联网安全问题,通过MQTT肺活量计,众多医疗设备也面临着严峻的安全问题。

二、全球医疗行业部分安全数据

我们已经知道了攻击者是如何进入医疗网络的。接下来他们又会展开什么行动呢?搜索个人数据?或者通过勒索方式直接获取不法收入?当然,直接通过勒索牟利的可能性很大。我们来看一看2017年的一些数据。

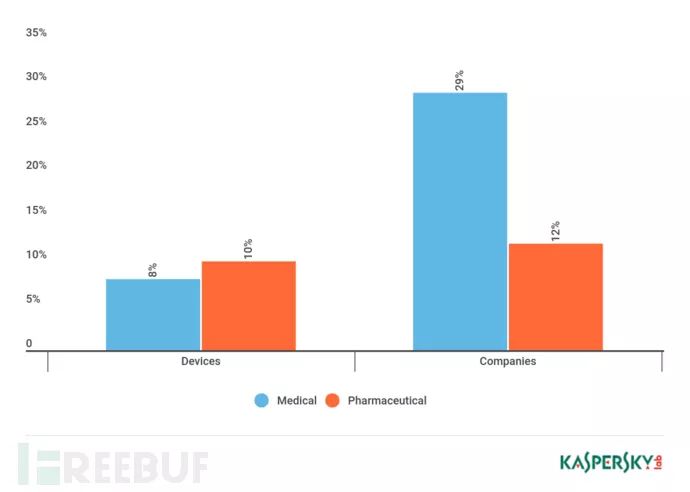

以下数据所反映的整体现状令人堪忧。60%以上的医疗机构都在其服务器或计算机上安装了某些恶意软件。

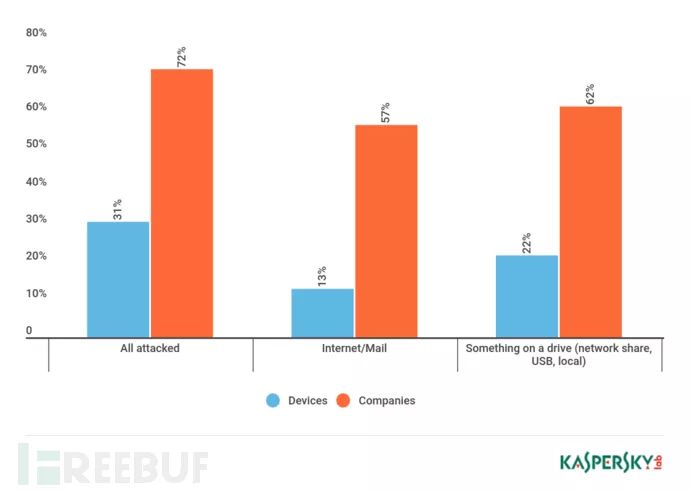

2017年在医疗机构中检测到的攻击活动

另外,我们在与医疗机构紧密相关的制药行业中发现了更多的攻击活动。制药行业同样“商机无限”,令网络犯罪分子垂涎三尺。

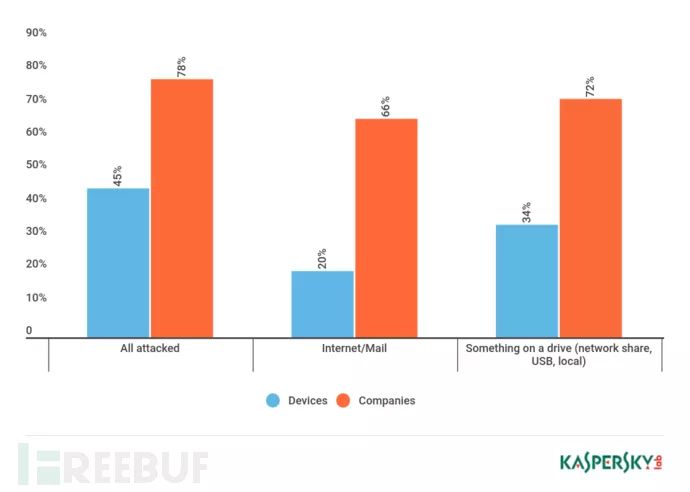

2017年在制药企业中检测到的攻击活动

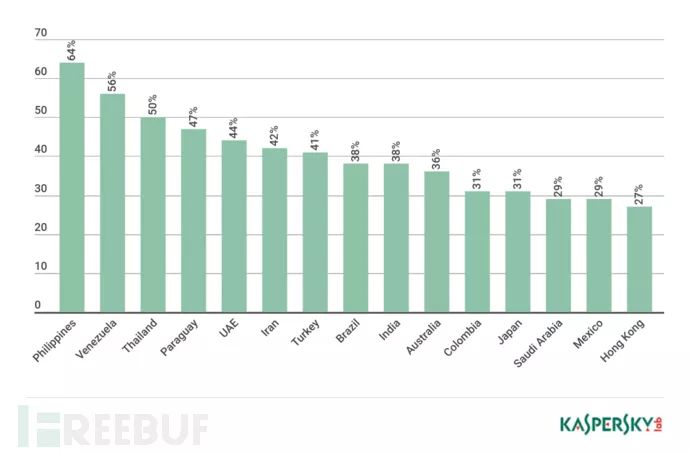

那么,哪些国家的医院和诊所最容易受到网络攻击?下面我们给出的数据是相对的,计算方式如下:国内医疗机构的设备数量除以我们检测到恶意代码的设备数量。

前三名依次是菲律宾、委内瑞拉和泰国。日本、沙特阿拉伯和墨西哥排名最靠后。由此可见,受网络攻击的可能性很大程度上取决于政府在公共部门网络安全方面的资金投入和整体网络安全意识水平。

医疗机构安全事故多发国家排行榜TOP 15

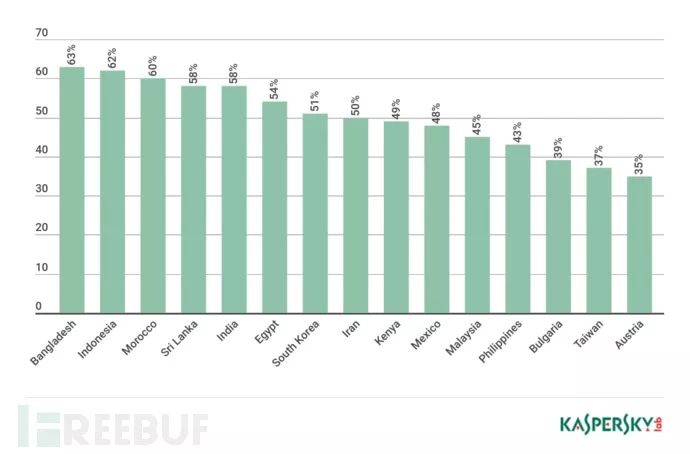

制药行业的情况似乎完全不同。网络安全事故最多发的是孟加拉国。通过相关资料的查阅,这个统计数据是有事实依据的:孟加拉国向欧洲出口海量药物。另外,摩洛哥的大型制药公司总产值占全国GDP的14%。并且印度也在这个排行榜中。

制药企业安全事故多发国家排行榜TOP 15

我们在10%的医疗设备、25%以上的医疗公司以及10%的制药公司中均检测到了一些黑客工具,例如Mimikatz、Meterpreter、tweaked远程管理工具包等。

这一现象的出现有两种可能:一是说明医疗行业在网安领域还是有一定技术成熟度,十分重视通过白帽黑客和专业的渗透测试人员对自己的基础架构进行持续性的审计活动;二是他们的网络频繁遭到黑客入侵。显然,从实际情况来看,第二种情况的可能性更大。

攻击工具:Powerpreter、Meterpreter、Remote admin等

三、APT

研究表明,APT攻击者对制药企业的数据非常感兴趣。我们在东南亚发现了APT攻击的受害企业(确切地说是越南和孟加拉国),犯罪分子以服务器为目标,利用臭名昭著的PlugX或Cobalt Strike恶意软件来窃取数据。

本案例中的APT攻击者使用PlugX RAT,在用户不之情或未授权的情况下对系统执行各种恶意操作,包括复制和修改文件、记录键盘击键、窃取密码、截取用户活动截图等等。犯罪分子们利用PlugX或Cobalt Strike谨慎地窃取和收集敏感的或其它有利可图的信息。在这个案例的研究过程中,我们无法追踪攻击者的初始攻击方式,但有迹象表明他们可能是利用了服务器上存有漏洞的软件。

既然黑客有可能在制药企业的服务器中植入恶意程序,我们就能够推测这些企业对网络安全的重视程度远低于商业计划和知识产权的维护。

四、如何应对

防范黑客攻击的技巧网上数不胜数,这里我们还是要针对医疗行业给出3条简短但十分有必要的建议:

删除处理公开医疗数据的所有节点

定期更新已安装的软件并删除不需要的应用程序

避免将昂贵设备连接到组织内部的主要局域网

*参考来源:securelist,FB小编柚子编译,转载请注明来自FreeBuf.COM