黑客可利用PDF文件窃取Windows凭证

更多全球网络安全资讯尽在E安全官网www.easyaq.com

E安全4月30日讯 网络安全公司Check Point的安全研究人员阿萨夫·巴哈拉夫发现,恶意攻击者可滥用 PDF 文件窃取 Windows 凭证(NTLM 哈希),无需与用户交互,只需打开文件就可实现。

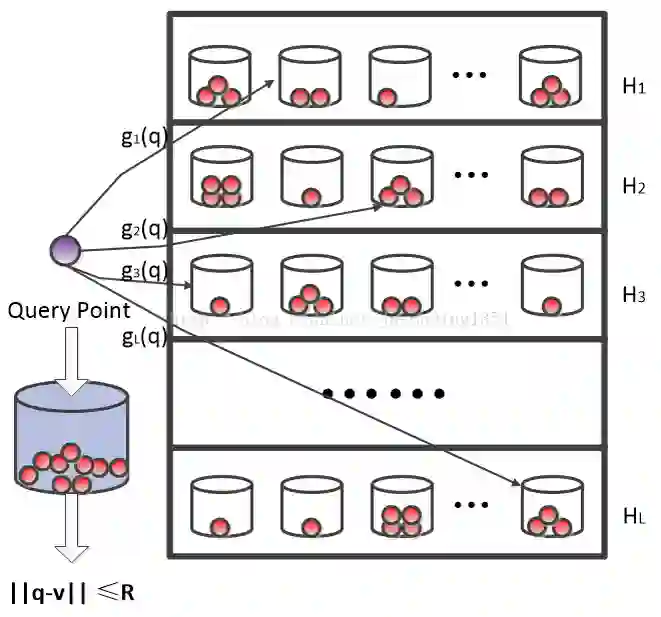

巴哈拉夫在研究报告中解释指出,恶意攻击者可利用 PDF 标准中的功能窃取 NTLM 哈希——Windows存储用户凭证的格式。巴哈拉夫像外媒透露,PDF 规范可为 GoToE 和 GoToR 条目加载远程内容。

黑客可通过PDF和SMB窃取Windows凭证

黑客可通过PDF和SMB窃取Windows凭证

巴哈拉夫创建了一个利用 GoToE 和 GoToR 函数 PDF 文件。当有人打开该文件时,这个 PDF 文件将自动向远程恶意 SMB 服务器发出请求。所有的 SMB 请求包含进行验证的 NTLM 哈希,而这个哈希会被记录在远程 SMB 服务器的日志中。至此,攻击者可借助工具破解这个哈希值,获取原始密码。

此类攻击并不少见,恶意攻击者就曾通过 Office 文件、Outlook、浏览器、Windows 快捷文件、共享文件夹和其它 Windows 操作系统内部功能执行此类攻击。

所有 PDF 阅读器均可能存在攻击风险

巴哈拉夫只在 Adobe Acrobat 和福昕阅读器对这类攻击进行了测试,但是他高度怀疑其它 PDF 阅读器也可能会易遭受攻击。研究人员向 Adobe 和福昕通知了该问题,并给与对方90天的时间开发补丁。

福昕方面未做出回应,Adobe 则表示不计划修改软件,而会应用 Windows 操作系统级别的缓解措施。Adobe 的工程师提到微软2017年10月发布的安全公告 ADV170014,微软在其中提供了技术机制和指南,以便指导用户禁用 Windows 操作系统上的 NTLM SSO 验证,希望以此阻止恶意攻击者向本地网络外的服务器发出 SMB 请求以窃取 NTLM 哈希。

建议遵循微软提供的可选安全增强措施。

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com/news/1982118694.shtml

推荐阅读:

▼点击“阅读原文” 查看更多精彩内容