银行大盗Carbanak“武器库”新后门:“Bateleur”

关注E安全 关注网络安全一手资讯

E安全8月7日讯 安全公司Proofpoint的安全研究人员表示,臭名昭著的网络犯罪团伙Carbanak(又名FIN7)携新Jscript后门“Bateleur”,并使用更新的宏卷土重来,瞄准新目标。

Carbanak犯罪团伙种种劣迹

卡巴斯基实验室2015年首次发现Carbanak犯罪团伙。该团伙已窃取了100家金融机构超过3亿美元。

2016年年初,Carbanak主要针对美国和中东的银行和金融机构发起攻击。

2016年11月,Trustwave专家发现该组织针对酒店行业的组织机构发起新一轮攻击。

今年一月,Carbanak开始利用Google服务进行命令与控制(C&C)通信。

该团伙使用“ggldr”脚本发送并接收Google Apps Scrip、Google Sheets和Google Forms服务的收、发命令。

这群黑客曾为每个被感染的用户创建唯一的Google Sheets 电子表格,以此避免检测。

今年5月,Trustwave研究人员发现该团伙使用新的社会工程和网络钓鱼攻击技术,包括使用隐藏的快捷方式文件(LNK文件)攻击目标。而如今,该团伙开始使用新的宏和Bateleur后门攻击美国连锁餐厅。

Proofpoint发布的分析指出,Proofpoint研究人员发现威胁攻击者FIN7添Jscript后门Bateleur和更新的宏。Proofpoint发现该团伙使用新工具攻击美国连锁餐厅,FIN7先前曾攻击过酒店、零售商、供应商等。新的宏和Bateleur后门使用复杂的反分析和沙盒逃逸技术,以此隐藏活动,并扩大受害者范围。

Carbanak犯罪团伙开始使用宏文档丢下Bateleur,而非过去使用的GGLDR脚本,以此发送并接收Google Apps Script、Google Sheets和Google Forms服务的收、发命令。

专家注意到,Carbanak自6月以来对宏和Bateleur更新了数次。

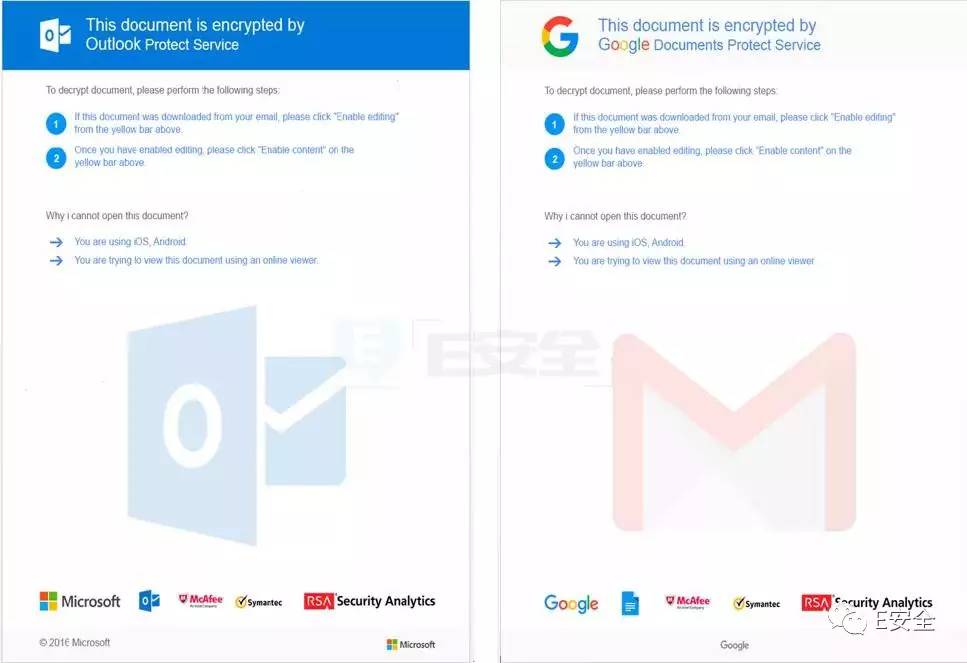

攻击者使用简单有效的电子邮件攻击连锁餐厅,如果电子邮件来自Outlook.com账号,文本声称“此文档由Outlook Protect Service加密”;如果使用Gmail账号发送,诱饵文档便会声称“此文档由Google Documents Protect Service加密”。

文档中嵌入的宏会通过标题访问恶意有效载荷(Payload),之后从标题提取Bateleur,将内容保存到当前用户临时文件夹(%TMP%)中的debug.txt。接下来,宏会创建预定任务将debug.txt作为Bateleur后门执行,在删除预定任务之前,宏会休眠10秒。

Bateleur后门看起来相当复杂,同时实现了反沙盒和反分析(混淆)机制。

分析指出,这款恶意Jscript后门功能强大,其功能包括反沙盒、反分析(混淆)、检索被感染系统信息、罗列运行进程、执行自定义命令和PowerShell脚本、加载EXE和DLL文件、截图、自行卸载并更新等功能,此外,该后门还可能具备渗漏密码的能力,而渗漏密码需要命令与控制(C&C)服务器的附加模块。

安全研究人员指出,虽然Bateleur留下的痕迹虽然比GGLDR/HALFBAKED少很多,但Bateleur缺乏基本功能,例如在C&C协议中编码,缺乏备份C&C服务器。安全人员预计,Bateleur开发人员也许会在不久的将来新增这些功能。

Proofpoint猜测,Bateleur为FIN7/Carbanak犯罪团伙所用。

Bateleur后门还使用了Tinymet Meterpreter下载器,这是Carbanak黑客组织2016年以来使用的一款工具。

Proofpoint指出,该团伙被发现至少于2016年开始将Meterpreter下载器脚本“Tinymet”作为第二阶段的有效载荷使用。 Proofpoint至少在一起实例中发现Bateleur下载相同的Tinymet Meterpreter下载器。

Carbanak仍在兴风作浪,并持续改进战术、技术和程序。

ProofPoint称会继续分析FIN7使用的战术和工具变化。Bateleur Jscript后门和新的宏文档作为该团伙的最新杰作,提供了新的感染方法、新增了隐藏活动的方式、并加强了窃取信息以及直接在受害者设备上执行命令的能力。

官网:www.easyaq.com

2017年8月