【每日安全资讯】邪恶像素:远程通过显示器像素值渗漏数据

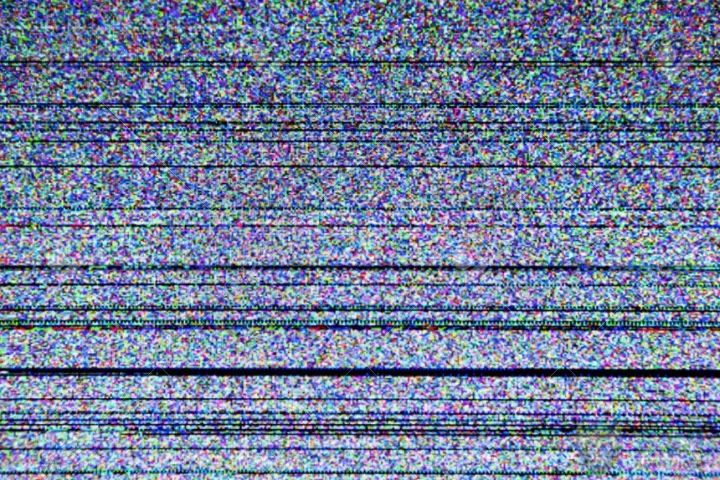

用户看到的是花屏一般的白噪声,攻击者看到的却是从用户手中盗取的数据。

艾伦·莫尼,网络安全公司Pen Test Partners研究员,从性爱玩具黑客方法中获得灵感,想出从远程桌面协议(RDP)之类连接中渗漏数据的方法。该方法在目标关闭了文件传输功能,或者使用的是无法传输文件的VMware虚拟机控制台的时候,特别有用。

他的思路是:因为远程桌面是受害用户屏幕内容的副本,将你想盗取的数据编码进该屏幕数据中,花屏几下,数据到手。

莫尼的PTP-RAT概念验证代码压缩后仅13KB。这么小的体积,老道的攻击者可以悄无声息地在RDP会话过程中将之上传。

莫尼需要跨越的唯一障碍,就是压缩:RDP的屏幕颜色数据传输,并非完全精确。

不过,将渗漏编码率限制在3比特每像素(每个红、绿、蓝像素值只用1个比特编码),可以解决该压缩问题,让他可以将 3 MB 的文件在几秒内传完。

PTP-RAT运行机制如下:

每次屏幕闪烁都从一个标头开始,里面含有“魔字符串”——“PTP-RAT-CHUNK”,后面还跟有一个序列号。接收者被激活后,便开始以两倍于传输频率的速率(尼奎斯特速率)截屏。当接收者检测到有效标头,就会解码像素颜色信息,并等待下一次闪烁。不再检测到有效标头时,重组所有闪屏数据,并保存成1个文件。

为传输文件,你得在自己的攻击主机上本地执行该RAT(远程访问木马),并将之设置成接收者。远程服务器上也要执行一个RAT实例,作为发送者。点击发送文件按钮,然后选择要发送的文件。鼠标指针随即消失,屏幕开始闪烁,文件便夹在像素值中被传输出去了。传输结束,接收者一端会弹出一个文件保存对话框,点击保存即可收获远程文件。

莫尼的演示视频中,受害者看不出屏幕的改动,因为那是通过网络发送给攻击者的数据,他们能看到的,仅仅是屏幕闪烁花屏了几下而已。

来源:安全牛

更多资讯

◈ 谷歌:网络钓鱼威胁要比数据泄露大得多

http://t.cn/RjLoryj

◈ 消费者诉亚马逊:官网被植入钓鱼网站,多人被诈骗

http://t.cn/RjLor8P

◈ 通过微信做木马牟利河南黑客远安落法网

http://t.cn/RjLod9J

◈ 再现“黑吃黑”:黑客在数个地下黑客论坛部署后门

http://t.cn/RjLodsM

(信息来源于网络,安华金和搜集整理)