ATM机及ATM机恶意软件攻击的发展及演变史

E安全9月28日讯 趋势科技与欧洲刑警组织欧洲网络犯罪中心(简称EC3)9月26日联合发布ATM攻击报告,挖掘攻击ATM的恶意软件深度与广度,以及攻击背后的罪魁祸首。

ATM从现金到无现金交易的发展

预计到2021年,全球ATM机的数量将稳步增加至400万台,但由于EMV迁移(磁条卡向芯片卡迁移)等因素美国可能只是名义上的增长。

EMV是Europay、MasterCard、VISA三大国际银行卡组织共同制定的芯片卡规范,是芯片卡与芯片终端之间的交互对话机制。

ATM行业协会(简称ATMIA)发布的分析报告显示,美国目前使用的ATM机数量介于47.5万—50万之间。

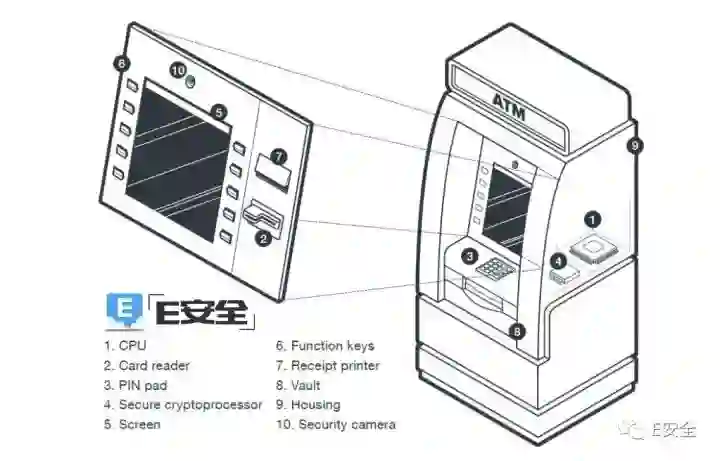

ATM的组件

ATM机的新功能和服务不断取得创新,这将给实体银行产生直接影响。ATM机已在提供个人对个人(P2P)转账服务,从而增强现金的可用性、降低交易成本、加强货币的互用性,还能购买并销售加密货币。Coin ATM Radar(比特币提款机雷达)显示,全球约有1600台比特币ATM机。

Coin ATM Radar 是一个显示最新的支持比特币的ATM提款机的地图软件,用来快速找到比特币ATM的位置。

将来,近场通讯(Near Field Communication,NFC)、蓝牙和iBeacon手机将使无卡现金交易成为可能。此外,未来还会出现基于应用程序的更具个性化和定制化的服务。然而,连接性和应用程序驱动的服务同时也会加大风险。

近年来,ATM盗窃方式呈现多样化:炸保险柜、借助ATM skimmer(“ATM分离器”,附在ATM机上的恶意电子硬件设备)、附上虚假键盘安装可执行恶意软件,尤其网络犯罪分子大量采用恶意软件攻击ATM机的方式,主要原因是许多目标ATM机仍在使用过时操作系统,这类系统无法接收重要的安全更新。

网络犯罪分子常使用恶意软件实施攻击,获取ATM机的物理访问权,从而盗取现金,然而,如今这些网络犯罪分子发现一个更天衣无缝的感染途径,无需插入可移动硬盘,更不会留下指纹和监控录像等证据,ATM机毫无遭遇物理干预的迹象,但里面的现金却被洗劫一空,不止安装在偏远地区、隐蔽街道或其它不安全地点的ATM机均面临这类攻击风险。

社会工程在渗透银行网络时发挥重大作用

网络犯罪分子永无止境地敛财。除了惯用的ATM攻击方式,他们还发现可通过银行的网络攻击ATM机。网络犯罪分子总是通过社会工程进入银行网络,而银行职员在感染链中成了最薄弱的环节。基于网络的ATM盗窃远比物理攻击复杂,这也是更有利可图的“赚钱”方式。

趋势科技和欧洲刑警组织欧洲网络犯罪中心合作研究ATM恶意软件多年来的演变情况,以及如何通过更隐秘的功能攻击大量ATM机。

对ATM的攻击方式演进

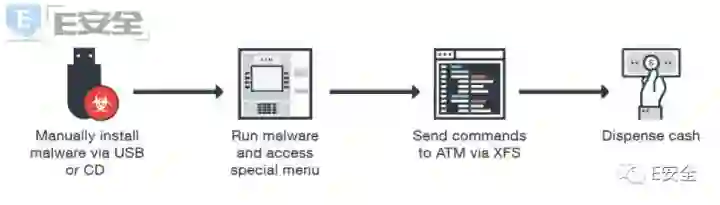

2009年,针对ATM机的传统物理攻击开始浮出水面,当时研究人员发现Skimer恶意软件。借助此类恶意软件,网络犯罪分子一旦取得物理访问权便会利用USB端口或光盘驱动器感染ATM机。在某些情况下,网络犯罪分子可能还会连接外部键盘操作ATM机。

物理手段老式攻击

自2009年以来,不同类型的ATM恶意软件各显神通,包括“吐钞”等功能。2016年,趋势科技与欧洲刑警组织欧洲网络犯罪中心合作发现恶意软件家族“Alice”,其通过可执行文件发起攻击,攻击者可借此清空保险柜,获取大量现金。

安装ATM恶意软件通常需物理访问目标ATM机。一旦在ATM机上安装恶意软件,网络攻击分子通过扩展金融服务标准(XFS)中间件向ATM设备发送命令,从而达到提现的目的。

典型 ATM恶意软件物理攻击实施过程

恶意软件感染银行网络攻击ATM

如今,银行机构不仅应警惕恶意软件感染,还应提防攻击者渗透网络的可能性。最近,一大波远程策划的攻击席卷不同国家大量ATM机。网络犯罪分子攻击银行内部网络渗透ATM机的基础设施。然而,奇怪的是,美国和加拿大等地区尚未报告过这类复杂的技术。

此类恶意软件较为出名的要数“Ripper”——首款感染ATM机却未实施物理攻击的案例。曾攻击了泰国的ATM机,据传盗取了约1200万泰铢(约合人民币239万)。在这起攻击中,犯罪分子在入侵了银行网络之后将Ripper散布至ATM机。

典型的ATM恶意软件基于网络的攻击案例

虽然基于网络的攻击的实施步骤比物理攻击多,但对于网络犯罪分子的吸引力在于无需搜索目标ATM机就能提取现金。这类网络犯罪分子通常会向银行职员发送网络钓鱼电子邮件。一旦恶意软件开始执行,银行的内部网络就此遭到渗透。犯罪分子通过银行网络访问权在网络内横向移动控制ATM机,甚至能在一起攻击中同时感染多台设备。一些恶意软件家族甚至还具有自行删除功能,从而有效掩盖犯罪痕迹。

2016年7月,东欧网络犯罪分子使用恶意软件提取中国台湾地区41台提款机250万现金。另外,Cobalt Strike、 Anunak/Carbanak、Ripper和ATMitch均刷新了人们对ATM机攻击的认识。这些攻击强调不安全的公司网络最终会成为全球ATM机基础设施遭遇攻击的突破口。

如何保护ATM机安全?

研究人员为金融机构的安全管理员提出以下预防建议:

升级操作系统、软件堆栈和安全配置。

及时为公司网络基础设施和ATM机打补丁。

使用白名单技术保护环境,因为大多数设备具有固定功能。

引入入侵防御和检测机制,以识别恶意系统行为保护ATM机。

实时监控安全硬件和软件事件。

在技术人员的笔记本和USB设备上部署并使用反恶意软件解决方案。

培训服务技术人员适当处理USB可移动媒体设备。

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com/news/816449025.shtml

相关阅读:

▼点击“阅读原文” 查看更多精彩内容