黑客将利用CAN总线漏洞Dos攻击你的汽车 [附下载地址]

关注E安全 关注网络安全一手资讯

E安全8月4日讯 上周五(7月28日),美国工业控制系统网络应急小组ICS-CERT发布一项警告,指出控制器局域网(简称CAN)总线标准当中存在安全漏洞。

E安全百科:CAN是控制器局域网络(Controller Area Network, CAN)的简称,是由以研发和生产汽车电子产品著称的德国BOSCH公司开发的,并最终成为国际标准(ISO 11898),是国际上应用最广泛的现场总线之一。 在北美和西欧,CAN总线协议已经成为汽车计算机控制系统和嵌入式工业控制局域网的标准总线,并且拥有以CAN为底层协议专为大型货车和重工机械车辆设计的J1939协议。

此项警报当中详尽描述称,该漏洞属于匿名拒绝服务攻击,需要以物理方式访问CAN,且攻击者必须拥有必要知识以对流量进行逆向工程,成功之后,攻击者将能够中断目标设备当中的任意功能。

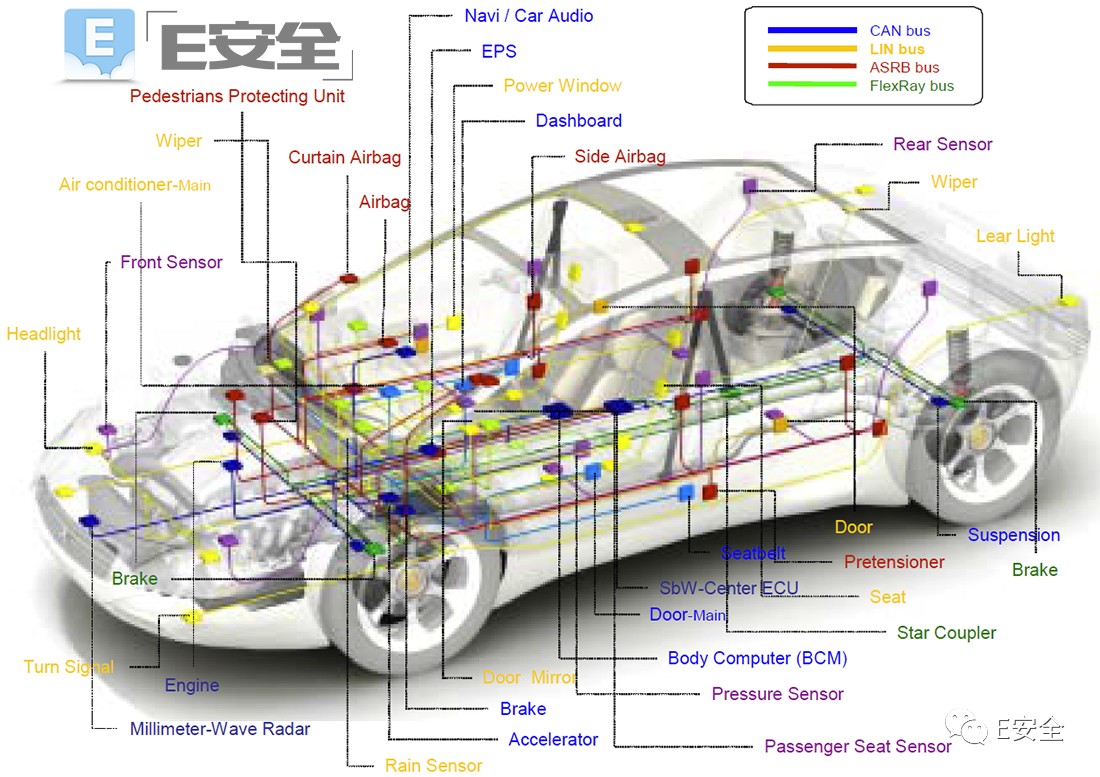

ICS-CERT在警报中引用了来自米兰理工大学(意大利国内最大的技术性高校)一组安全研究人员的研究报告,详尽介绍了“汽车如何利用多达10万行驱动代码整合数十个电气控制单元。各单元通过内部网络紧密相连,而这套内部网络则主要基于CAN总线标准……”

为何针对CAN总线标准的拒绝服务攻击难以检测?

该研究报告介绍称,针对CAN总线标准的拒绝服务攻击非常难以检测,因为其利用到CAN总线在设计上处于架构底层的特性。这意味着攻击者能够对关键性安全组件进行篡改,或者禁用转向助力乃至安全气囊等车辆功能。

此项攻击利用到CAN标准中的缺陷,作用于OSI堆栈的物理层与数据链路层之间,且不需要攻击者发送任何消息。

值得强调的是,报告中同时给出研究结论,表示只要CAN总线网络未经显著改造,则此类攻击活动完全不可能被发现。这意味着广泛采用CAN总线标准的汽车、制造流水线、楼宇自动化乃至医院等环境都可能遭遇此类攻击。

研究人员还在GitHub上发布了CAN拒绝服务攻击概念验证项目,该项目题为“针对汽车网络的隐匿、选择性、链路层拒绝服务攻击”。在报告中,米兰理工大学方面证明确实可利用一台Arduino Uno Rev 3设备入侵阿尔法罗密欧的朱丽叶车型,并立足29 bit / 50 kbps CAN总线操作禁用其泊车传感模块(标识符06314018)。

总而言之,这项漏洞主要集中在隐匿性与控制bit(非完整帧)以实现CAN节点故障,这一点曾经在此前IDS/IPS系统当中出现过的其它攻击当中有所体现。

目前有何方法缓解刺激攻击?

考虑到拒绝服务攻击对于CAN标准内设计缺陷的利用与易于使用的输入端口(一般为ODB-II),ICS-CERT建议大家限制指向这些输入端口的访问操作。另外,他们也在与汽车乃至其它行业合作以制定应对计划。

考虑到CAN总线标准在汽车、医疗卫生以及制造行业当中的广泛应用,此次警告进一步强调了安全环境中的单一缺陷可能给整体网络带来致命性的严重危害。

GitHub上关于CAN拒绝服务攻击概念验证项目的相关链接:

http://t.cn/R9iEP6x

官网:www.easyaq.com

2017年8月