中国铁虎APT又回来了,专门针对亚洲、美国政府及其它组织

中国APT铁虎又回来了,被PZChao行动称为新的战役,针对亚洲和美国的政府,科技,教育以及电信组织。

Bitdefender恶意软件研究员已经发现并监控了几个月密码窃取、比特币挖掘的定制后门活动,当然也是为了完全控制受害者的机器。

这个被Bitdefender称为PZChao的运动,主要针对亚洲和美国的政府,科技,教育和电信组织。

“这也是定制恶意软件的案例,我们已经监控了几个月,因为它在亚洲造成严重破坏。我们的威胁情报系统在去年七月挑选出第一个受损目标,而且我们一直关注这个威胁。”BitDefender公布的这份报告说。

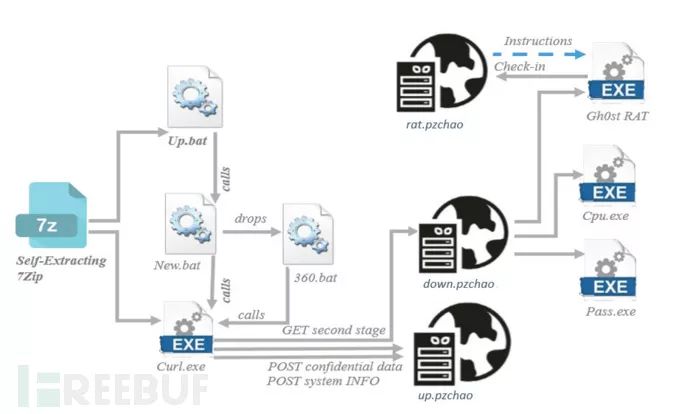

“这个威胁的一个有趣的特点,使我们团队的分析面临挑战,它具有恶意子域网络,每个恶意子域名用于一个特定的任务(下载,上传,RAT相关的行动,恶意软件DLL传递)。功能也是多样化的,包括下载和执行额外的二进制文件,收集私人信息和在系统上远程执行命令的能力。“

专家分析了黑客使用的指挥、控制设施以及恶意代码,推测APT铁虎组织可能已经回来了。

铁虎APT(又名熊猫使者或TG-3390)至少从2010年以来一直活跃在亚太地区,但2013年开始,它正在攻击美国的高科技目标。

专家们发现PZChao行动中使用的Gh0stRat样品与以前与铁虎APT有关的活动中使用的样品有许多相似之处。

PZChao行动背后的攻击者利用恶意VBS文件附件以鱼叉式网络钓鱼信息为目标,一旦执行恶意VBS文件附件,恶意载荷将从分发服务器下载到Windows系统。研究人员确定了服务器的IP地址,位置在韩国“125.7.152.55”,并承载了“down.pzchao.com”网站。

专家强调,在攻击的每个阶段,新组件都会在目标系统上下载并执行。

专家们发现,第一个有效载荷落入受损系统的是比特币矿工。

该矿工伪装成一个“java.exe”文件,每三个星期在凌晨三点使用,以避免被发现,而挖掘加密货币可能是为了资助运动。

但不要忘记,PZChao行动的主要目标是网络间谍活动,恶意代码利用Mimikatz工具的两个版本从受感染主机收集凭据。

攻击者的武器中最重要的组成部分仍然是强大的Gh0sT RAT恶意软件,可以控制受感染系统的各个方面。

BitDefender总结道:“这种远程访问Torjan的间谍能力和从受害者那里获取大量情报,使其成为一个非常强大的工具,很难识别。”“在特洛伊木马生命周期内,C&C轮换还有助于避免在网络级别上检测到,而合法的已知应用程序的模拟则负责其他程序。”

*参考来源:SecurityAffairs,FB小编Andy编译,转载请注明来自FreeBuf.COM