King Phisher:一款专业的钓鱼活动工具包

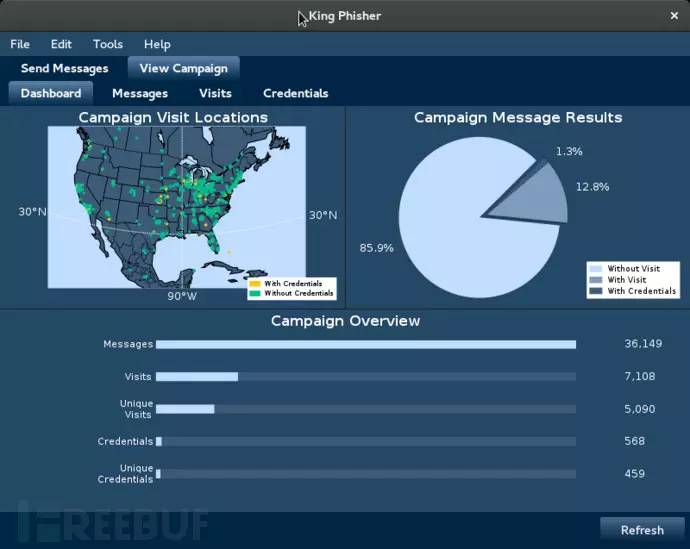

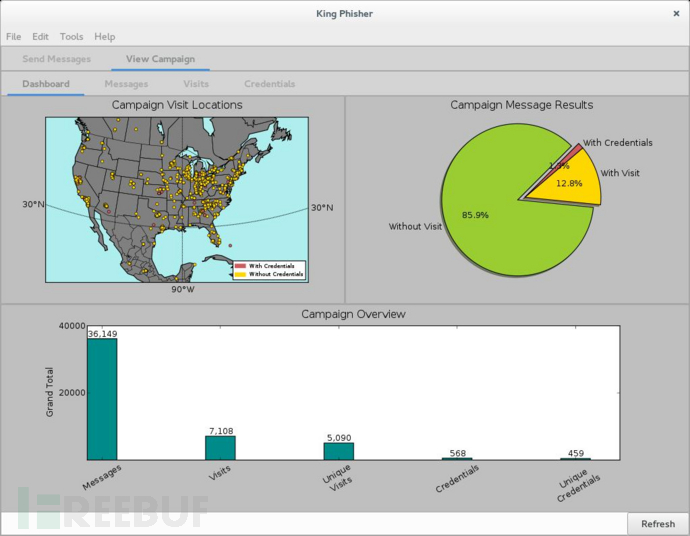

今天给大家介绍的是一款名叫King Phisher的网络钓鱼测试工具,它可以通过模拟现实世界中的钓鱼攻击来提升普通用户的网络安全意识。King Phisher的特点是易于使用,而且由于其架构的灵活性和可扩展性,测试人员可以完全控制钓鱼邮件和服务器端的内容。King Phisher的使用场景和范围都非常广,从对用户进行安全意识培训这样的简单任务,到窃取目标用户凭证数据这样的复杂任务, King Phisher都可以很好地胜任。

下载地址

【King Phisher v1.8最新版:请查看原文】

注:请不要将其用于恶意目的。

为什么要使用King Phisher?

功能完整,可扩展性强

King Phisher是一款多功能的钓鱼活动工具包,无论你想将其用于教育目的还是窃取用户的凭证数据,King Phisher都可以帮助你实现你的目标。只需要进行简单的配置,King Phisher就可以帮你同时对成百上千个发动网络钓鱼攻击。除此之外,它还允许我们在消息中嵌入恶意图像文件。

整合了Web服务器

King Phisher内置封装了Web服务器,并默认支持标准Python环境。

开源

采用Python开发的King Phisher意味着任何用户都可以根据自己的需要来修改其源代码,感兴趣或有能力的用户也可以去该项目的GitHub库贡献自己的力量【地址请查看原文】。

不提供Web接口

没有Web接口意味着他人更加难以识别King Phisher用于进行社会工程学活动的服务器了,与此同时,这也降低了King Phisher操作者遇到类似XSS这种Web漏洞的可能性。

安装King Phisher

King Phisher客户端支持Windows和Linux,但King Phisher服务器端目前只支持Linux平台。

Linux平台的用户可以使用King Phisher提供的安装脚本来自动化安装该工具。安装脚本可以自动安装King Phisher以及所有的操作系统依赖组件,并完成一些基本的配置,整个安装过程最多需要20分钟,具体取决于用户的带宽以及所在地区。安装以及配置详情请参考该项目的GitHub主页。

客户端配置

客户端配置文件采用JSON编码格式,其中绝大多数配置项都可以通过GUI界面完成设置。

下列选项用户可以自行修改,但无法通过GUI界面配置:

gui.refresh_frequency(默认: 5 分钟)

mailer.max_messages_per_connection(默认: 5)

rpc.serializer(默认: 自动选择)

ssh_preferred_key(默认: N/A)消息模板变量

客户端消息模板使用的是Jinja2模板引擎,主要支持以下几种变量:

| Variable Name | Variable Value |

|---|---|

| client.company_name | 目标用户所在公司名称 |

| client.email_address | 目标用户的邮箱地址 |

| client.first_name | 目标用户的名 |

| client.last_name | 目标用户的姓 |

| client.message_id | 跟踪标识符(与uid相同) |

| url.tracking_dot | 用于追踪消息的图片URL |

| url.webserver | 带有uid参数的钓鱼服务器URL |

| url.webserver_raw | 不带参数的钓鱼服务器URL |

| tracking_dot_image_tag | img标签中的跟踪图像 |

| uid | 跟踪标识符(与client.message_id相同) |

注:其中,uid是最重要的一个参数,必须在消息链接中包含uid。

* 参考来源:n0where, FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM