JavaScript 库被注入恶意代码 Copay 钱包"不保"

国外知名钱包Copay最近爆出严重安全漏洞,据悉,此次漏洞是黑客利用该恶意代码获得 ( 合法 ) 访问热门 JavaScript 库,通过注射恶意代码从 BitPay 的 Copay 钱包应用中窃取比特币和比特币现金。

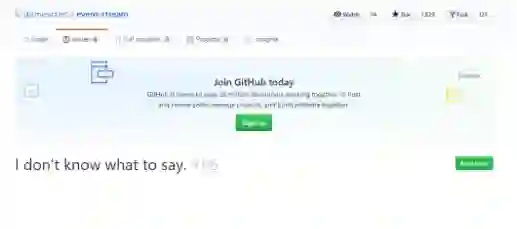

最近Github 用户 Ayrton Sparling 报告了后门,Copay 开发的钱包应用在其代码中使用了 event-stream 依赖库和 Flatmap-Stream 依赖项。Event-Stream,是一个用于处理 Node.js 流数据的 JavaScript npm 包。该恶意程序在默认情况下处于休眠状态,不过当 Copay 启动(由比特币支付平台 BitPay 开发的桌面端和移动端钱包应用)之后就会自动激活。它将会窃取包括私钥在内的用户钱包信息,并将其发送至 copayapi.host 的 8080 端口上。

flatmap-stream 中的恶意代码会扫描用户的 nodemodules 目录,因为所有从 npm 下载的模块都会放在此目录。如果发现了在 nodemodules 存在特定的模块,则将恶意代码注入进去,从而盗取用户的数字货币。

如果想查看自己的项目是否受到影响,可以运行:

$ npm ls event-stream flatmap-stream

flatmap-stream@0.1.1

如果在输出里面包含了 flatmap-stream 则说明你也可能被攻击。

如果使用 yarn 则可以运行:

$ yarn why flatmap-stream

如果在输出里面包含了 flatmap-stream 则说明你也可能被攻击。

如果使用 yarn 则可以运行:

$ yarn why flatmap-stream

目前已经确认所有版本的Copay钱包都被认为已被感染,BitPay团队发布了Copay v5.2.2,已经删除Event-Stream和Flatmap-Stream依赖项。恶意的Event-Stream v3.3.6也已从npm.org中删除。

Cobo首席安全负责人Darker表示,这种攻击方式很隐蔽,防范很难,建议Copay用户断网更新至5.2.0或者使用桌面版本转出资产,还可将资产转至Cobo等其它更安全的钱包。

你可能喜欢