今日宝典:黑客到底多爱搞酒店

今天是什么日子?

七夕,对单身狗不太友好的一天。除了朋友圈里的花式秀恩爱,杜蕾斯七夕文案一如既往的骚,顺便还搞了个抽奖:你所有登顶的姿态,都有我来见证。转发本条微博,杜杜随机抽选2位朋友送出杜蕾斯&Jeep七夕定制礼盒。

然而就在这条微博下,有个不一样的声音,某个性网友:放心,我已经安排了哥们去黑附近的酒店了,安排得明明白白。

虽然不知道这位大兄弟说的是真是假,但黑客们好像的确对酒店有着不一般的“兴趣”。

上天入地,来看看黑客们有多爱搞酒店。

逃不掉的凯悦

惨还是凯悦惨,继2016年初凯悦系统遭黑客攻破,被首拿“一血”后,2017年10月凯悦又被顺利完成“双杀”。

全球 11 个国家的 41 家凯悦酒店支付系统被黑客入侵,大量数据外泄。和中国人有关的是,这次受影响最大的凯悦酒店数量位于中国,共有18家,泄露的信息包括持卡人姓名,卡号,到期日期和内部验证码。

这18家“中招”酒店也来露个脸满足下群众的好奇心:

福州仓山凯悦酒店

广州富力君悦大酒店

广州柏悦酒店

贵阳中天凯悦酒店

杭州凯悦酒店

杭州柏悦酒店

济南万达凯悦酒店

丽江金茂君悦酒店

青岛鲁商凯悦酒店

三亚海棠湾君悦酒店

上海新天地安达仕酒店

上海金茂君悦大酒店

上海外滩茂悦大酒店

上海崇明金茂凯悦酒店

上海五角场凯悦酒店

深圳君悦酒店

厦门五缘湾凯悦酒店

西安凯悦酒店

据 malwarebenchmark 称,这些未经授权访问的客户支付卡数据,是从3月18日至7月2日之间的在一些凯悦管理地点的前台,通过手工方式输入或刷卡的。而这次数据泄露的原因,是由第三方将含有恶意软件代码的卡片插入某些酒店IT系统,通过酒店管理系统的漏洞,获取数据库的访问权限,提取与解密后,获得用户的私人信息。

被瞄上的不止凯悦。

三乌克兰黑客入侵美国47州 盗取1500万人信用卡纪录

据新加坡《联合早报》2日报道,美国司法部周三(8月1日)宣布,三名乌克兰黑客涉嫌入侵美国47个州的3600间酒店、餐厅和赌场的信息系统,盗取超过1500万人的信用卡纪录,涉案金额高达逾千万美元。司法部控告三人电信欺诈、黑客行为及盗窃身份等26项罪名。

据报道,这三名乌克兰人为黑客组织“FIN7”的重要成员。自2015年起,他们潜入美国多个州的酒店及赌场系统。除此之外,他们也曾入侵英国,澳大利亚和法国的系统,盗取信用卡纪录,之后在暗网贩卖有关信息数据。

美国政府指出,“FIN7”使用一间声称总部位于俄罗斯和以色列、名为“Combi Security”的信息安全公司来招募其他黑客。

至此,很多人费解,酒店系统为何独受黑客“恩宠”?

其实就两个原因:

一是因为钱,比如上面的例子,黑客窃取了数据可能拿到暗网去卖,所以你知道自己为什么总收到垃圾短信了吗?

第二纯粹是兴趣,和你喜欢追星一样,别人喜欢搞搞技术,黑黑酒店什么的。

为了打开酒店房间,黑客造了一把万能钥匙

据钛媒体报道,荷兰F-Secure的两名安全专家就喜欢业余时间搞一点“小爱好”。并且这一搞就搞了十年,破解了著名酒店锁制造商VingCard的安全系统,造出了可以打开使用VingCard锁的全球数百万个酒店房间的万能钥匙。

事情最早要追溯到2003年他们的同事在酒店丢了电脑,但酒店坚持说自己没有责任。于是两位大神就想看看,到底能不能利用系统漏洞打开酒店的门锁,甚至不留下一点痕迹。

于是他们开始了漫长的研究,分析了智能锁的整个构造原理。最终通过找出一些看似无害的隐藏漏洞,造出了能够打开每扇门的钥匙。他们给这次行动起了一个很酷而且意味深长的名字:鬼锁。

经过十年数千小时的工作,到2015年,两位专家建造了一个RFID演示环境,到2017年3月他们成功在一家酒店配置出了全能钥匙。根据他们的方案,只要拿到一家酒店的房卡甚至是过期房卡,就可以很快配出能打开酒店每个房间的主秘钥。并且他们的突破性在于,被万能钥匙打开的房门会完全记录为正常开门,甚至不会留下任何数据痕迹,可谓真正的来无影去无踪。

为了让破解酒店智能锁这件事有足够的说服力,两位专家选择了顶级锁商VingCard作为测试目标,很多知名酒店都是他们的客户,比如喜来登集团、洲际酒店等等。很多中国著名酒店,比如北京国贸大酒店,也在这次被攻克的酒店名单里。并且两位专家还谦逊地表示,他们用了十年之久,主要是因为还有全职工作,假如全心全意弄这件事,说不定很快就成功了……

假如你在一家五星级酒店休息的时候,门外却有个陌生人拿着一把万能钥匙,可以打开每间房的房门,你会是什么感觉?是不是有点毛骨悚然?

酒店遭勒索,不交赎金不开门

除了配万能钥匙偷偷开门的,还有把开房顾客关在门外的。

奥地利的 “Jägerwirt 浪漫酒店”就在2017年间不幸地被黑客以相同的伎俩勒索了三次。

第一次遭遇黑客攻击时,黑客渗透进了他们的电子门禁系统,将数百位客人锁在门外,要求酒店方支付 1600 美元赎金才能解锁房门。当时他为了尽快恢复酒店的正常运营秩序,便直接向对方支付了赎金。

然而酒店经理万万没想到,虽然黑客收到赎金后解锁了酒店房门,但在酒店的 IT 系统中留了一个安全后门。不久之后,黑客卷土重来,用相同的方法进行了第二次勒索,再一次导致180多位顾客无法进入房间。

面对第二次勒索,酒店经理虽然报了警,但为了酒店正常运营,他们依然选择支付赎金,赶来的警察也对此无能为力。有趣的是,酒店并没有意识到 IT 系统的后门依然存在,直到第三次遭遇勒索。

没想到吧,还有这种操作……

搞定自己酒店的电子锁

在外住酒店睡不着时,你会干什么?

发条朋友圈召唤失眠的同类?刷个抖音消磨时光?默默的看个电影或电视节目?

通通pass,据说某资深黑客在睡不着时候起身环视一周后,打算挖一波酒店的“漏洞”。

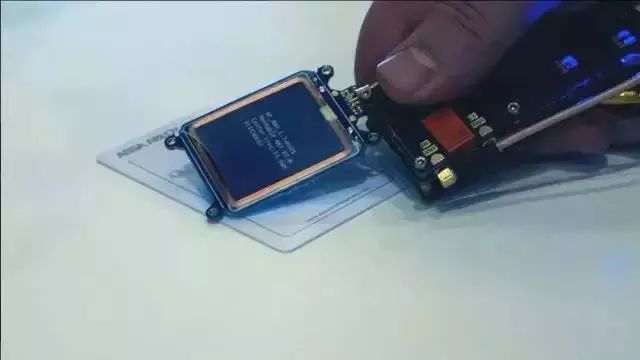

很快他就确定了目标-----自己房门的电子锁。

首先,他发现酒店的房门的电子感应区下方,还有一个可以轻松打开的小盖子(上图右侧有钥匙孔的区域),这是为了在房门没电的时候,可以打开盖子用机械钥匙开门。

然后,他从这个方形的口伸进去,顺势把这个电子锁的电机线器件掏出来,在研究了一下各个颜色的线后,基本确定白色和灰色两根标记+M-的线是电机线。

最后,接线驱动电机,就可以在没有房门卡的情况下,打开房门。这一波开锁操作,前前后后只需要 20 秒的时间,用他的话说“贼好搞”。

好吧,这是真实案例绝非杜撰,这位黑客的真实身份是 360 独角兽团队的安全研究员,还曾登上过 DEFCON 黑客大会、HITB 等安全峰会的演讲台。他的日常就是找各类智能汽车、智能硬件上的漏洞,然后告诉厂家,你家的东西不安全,有哪些可以改进的地方。如果对这位大神感兴趣的童鞋可以点击李均:我眼中的黑客精神,查看原文。

悄无声息打开窗帘

rose与jack是对异地恋,半年才见一次,两人这次见面直接约在了某五星级酒店。男女主人公在床上酣战之时,房间灯突然亮了起来,窗帘慢慢打开……

搞这波的是腾讯安全平台部Blade团队的两位小哥Nicky、Xbalien。

目前,智能家居的通信协议多使用ZigBee协议,而KNX常用于大型公共场所,如体育场馆、机场、豪华酒店以及核电站、工厂等一些工业设施。Nicky和Xbalien从去年11月开始研究这一协议,发现这一协议相关的研究及安全工具极少,他们前期花费了大量时间和精力去分析这一协议。

早前在 DEFCON 大会上,曾有安全研究员通过WiFi网络入侵了深圳京基100大楼瑞吉酒店的 KNX系统,并控制了酒店的照明系统。但 Nicky和Xbalien在实地测试时发现多数酒店的KNX网关网络与酒店本身的WiFi网络相隔离,其 KNX 设备的最后网关在单独的控制室内,旁人接触不到。

通过对KNX协议的分析,他们发现可以通过接入KNX电缆网络来修改KNX/IP路由器的配置,在不影响整个原有KNX网络设备的正常使用情况下,攻击KNX网络中的任何设备或嗅探KNX网络流量,这种攻击同时可以导致整个KNX网络的设备拒绝服务。

当然这只是一个思路,能否实现还需亲自接触KNX设备进行测试。

于是两位小哥哥自己添置了KNX设备,搭建起小型KNX网络,并在上面完成了整套攻击流程。

“但这种小型网络无法完全模拟大型网络的攻击场景,于是我们决定,去某五星级酒店开房。”

选择某五星级酒店开房是有原因的,当然不是你想的某些不正经原因,而是因为该酒店的所有房间以及走廊或大厅都用到了KNX设备。这是一个较大型的网络,其中可能使用了几千甚至上万个KNX设备,以此为研究目标就可以实现大型KNX网络的批量攻击。

于是,Nicky和Xbalien一拍即合,跑去酒店花了1800开了一间房,在里面测试了一天一夜,成功验证了利用上述攻击方式可以操纵酒店走廊灯,以及客房“请勿打扰”灯牌亮灭。

知乎上有一个问题:如何当一个优雅的黑客?

下面点赞最高的一个回复是:不知道什么是优雅,只知道黑客都很神经。

So,祝这群有点“神经”的黑客们七夕快乐,以及有个和平度过的酒店之夜。

戳蓝字查看更多精彩内容 探索篇 ▼ 真相篇 ▼ “老婆,开门”,隔壁老王带来的恐惧 人物篇 ▼ 更多精彩正在整理中…… |

---

“喜欢就赶紧关注我们”

宅客『Letshome』

雷锋网旗下业界报道公众号。

专注先锋科技领域,讲述黑客背后的故事。

长按下图二维码并识别关注

相关内容

而主要从事安全检测,系统调试,技术研究的安全从业者可称为 白帽黑客。

还有一种存在称为「脚本小子」,往往冒充黑客也常被人误认为是「黑客」,其实是利用一些现有的工具或者程序达到入侵或破解等目的,然而其知识储备以及对技术的理解力却完全不符合广义黑客的标准,甚至不及狭义黑客标准。