Linux 迎来坏消息:报告称 2021 年恶意软件样本数量增加了 35%

根据网络安全公司 CrowdStrike 发布的一份报告,与一年前相比,2021 年的 Linux 恶意软件增加了 35%。该报告称针对各种物联网(IoT)和移动设备的 Linux 恶意软件激增,其中一些恶意软件使用物联网来产生大规模的僵尸网络大军以执行分布式拒绝服务 (DDoS )攻击。

在前面提到的 35% 的恶意软件增长中,大约 22% 是属于三个家族的物联网特定恶意软件:

XorDDoS

Mirai

Mozi

与 2020 年相比,Mozi 的恶意样本数量在 2021 年增加了 900%,XorDDoS 的样本数量也增加了 123%,Miral 的三个变种 Sora、IZIH9 和 Rekai 在 2021 年分别增加了 33%、39% 和 83%。

XOR DDoS 是一种具有 rootkit 功能的 Linux 木马恶意软件,用于发起大规模 DDoS 攻击。它专为 ARM、x86 和 x64 等多种 Linux 架构而构建。该恶意软件使用硬编码的 XOR 密钥在两个方向上执行 C&C 通信,因此得名 XOR DDoS。

在以物联网设备为目标时,已知该木马会使用 SSH 暴力攻击来远程控制易受攻击的设备。

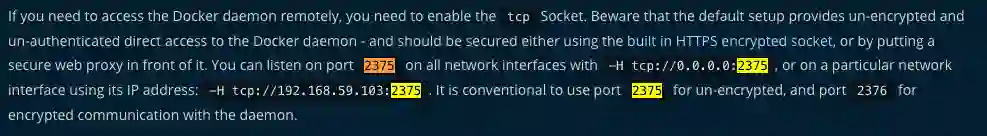

Docker 官方文档

在 Linux 机器上,XorDDoS 的一些变体显示其操作员扫描并搜索 2375 端口打开的 Docker 服务器。这个端口提供了一个未加密的 Docker 套接字和对主机的远程 root 无密码访问,攻击者可以滥用它来获得对机器的 root 访问权限。

CrowdStrike 研究人员发现,与 2020 年相比,整个 2021 年 XorDDoS 恶意软件样本的数量增加了近 123%。

Mozi 是一个点对点 (P2P) 僵尸网络,它利用分布式哈希表 (DHT) 系统,实现自己的扩展 DHT。DHT 提供的分布式去中心化查找机制使 Mozi 能够将 C2 通信隐藏在大量合法 DHT 流量后面。

DHT 的使用允许 Mozi 快速发展 P2P 网络。并且由于它使用了 DHT 上的扩展,与正常流量无关,因此检测 C2 通信变得困难。

Mozi 通过暴力破解 SSH 和 Telnet 端口来感染系统。然后它会阻止这些端口,使其不会被其他恶意行为者或恶意软件覆盖。

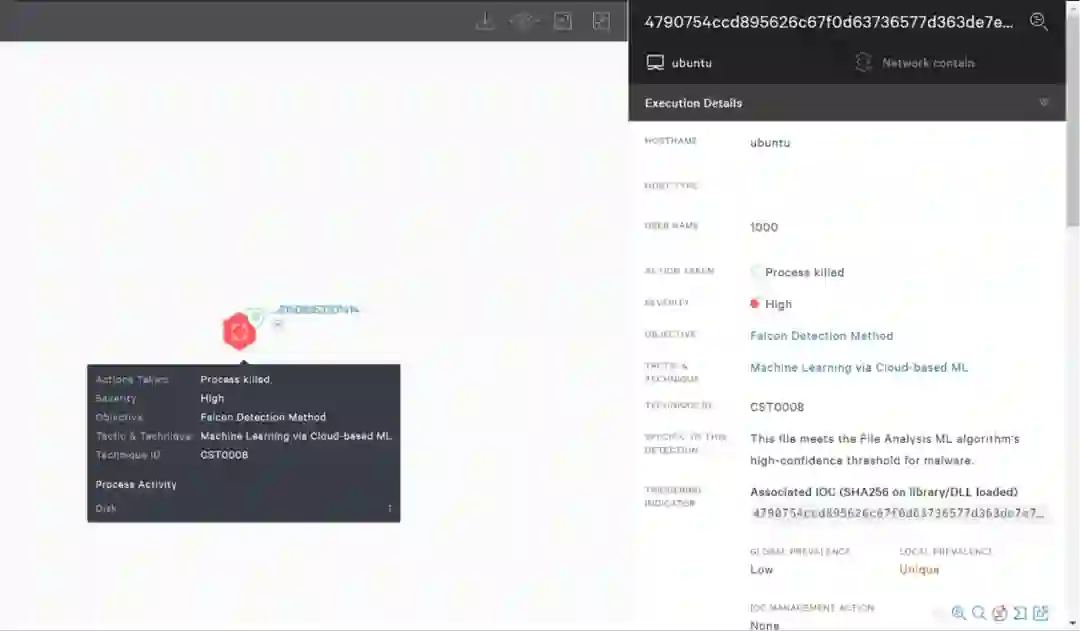

Linux Mozi 恶意软件样本的 Falcon 检测

Mirai 曾在 2016 年引起大规模混乱,当时攻击了前 DNS 提供商 Dyn,并影响了包括 PayPal、Spotify、PlayStation Network、Xbox Live、Reddit、亚马逊、GitHub 和许多其他流行服务平台。预计有超过 10 万台设备受牵连,攻击强度达到 1.2 Tbps。

2017 年 10 月新型物联网僵尸网络来袭,这种僵尸网络比 2016 年的更为高明,借用了以前 Mirai 的源代码,被发现的几率大幅度降低,最终弄导致 200 万台设备受感染,而且当时每日新增的设备感染数量高达 2300 多次。

与 Mozi 类似,Mirai 滥用弱协议和弱密码(例如 Telnet)通过暴力破解攻击来破坏设备。

自从源代码公开以来,随着多个 Mirai 变种的出现,LMirai 可以被认为是当今许多 Linux DDoS 恶意软件的共同祖先,大多数变体的核心共享相同的 Mirai DNA。

“CrowdStrike 研究人员追踪的一些最流行的变体涉及 Sora、IZIH9 和 Rekai,”CrowdStrike 研究员 Mihai Maganu 在报告中说。“与 2020 年相比,2021 年所有三种变体的已识别样本数量分别增加了 33%、39% 和 83%。”

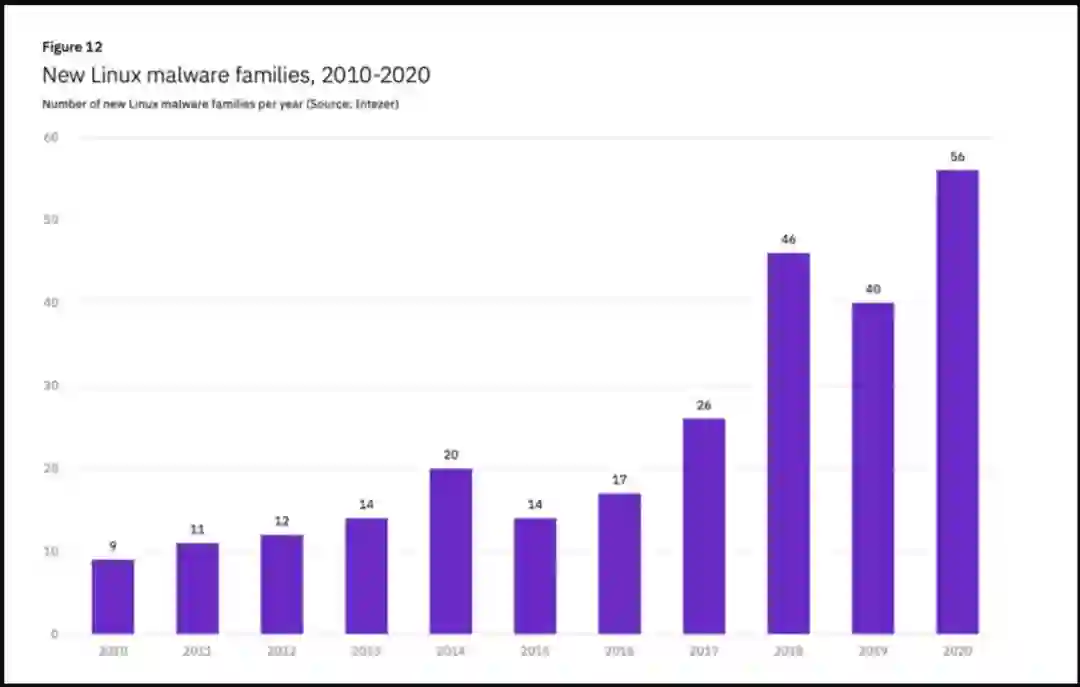

Crowstrike 的报告结果并不会令人感到惊奇,因为它证实了前几年出现的趋势。例如,一份分析 2020 年统计数据的 Intezer 报告中发现,与上一年相比,2020 年 Linux 恶意软件增加了 40%。

近年来记录的 Linux 恶意软件 来源:Intezer

这种趋势,目前看来已经得到初步证实,并且可以预见未来可能会继续有增无减。而根据相关预测,到 2025 年底,将有超过 300 亿台物联网设备连接到互联网,这将为大规模僵尸网络创造更大的攻击面。因此,防范基于 Linux 的恶意软件刻不容缓。

参考链接:

https://www.crowdstrike.com/blog/linux-targeted-malware-increased-by-35-percent-in-2021/

https://www.bleepingcomputer.com/news/security/linux-malware-sees-35-percent-growth-during-2021/

你也「在看」吗?👇