黑客入侵侵入案件的电子取证分析

引言

在互联网极大的地方便我们生活的同时,受黑产利益驱使的黑客也将魔爪伸向了这里,由于系统在互联网应用系统中使用频繁,其存在的各种各样的安全性问题也日渐凸显。如Web服务器具有过程访问性,并经常配置错误,各种服务器软件和服务程序也有大量的漏洞,使服务器成为了一个流行的黑客攻击的目标。本文结合黑客非法侵入案件实例分析,论述了此类案件的取证方法。

一、电子证据的来源

电子数据的主要来源包括:

(一)服务器日志

服务器日志记录服务器中硬件、软件和系统问题的信息,同时还可以监视系统中发生的事件,这些信息对了解服务器的运行状况很有帮助,还可以通过它寻找受到入侵攻击时,入侵者留下的蛛丝马迹,网站日志可以通过事件查看器查看。

(二)网站日志

记录 Web 服务器接收处理请求以及运行错误等各种原始信息,包括用户访问的 IP、访问的具体页面、访问方法或发生的请求/ 提交事件、访问日期时间、端口、http 状态、浏览器、操作系统等项目。

(三)用户文件

Windows NT/2000/XP/2003操作系统的C:\Documents and Settings文件下存有创建的用户,用户文件夹内含有该用户的一些用户数据。

(四)最近访问记录

该记录记录着最近访问过的文档、程序,能了解到黑客作案时使用的文件。

(五)浏览器记录

黑客在进行操作时还后续清理都需要用到工具,这些工具需要通过网页、网盘、FTP等方式传到受入侵的电脑上使用,因此会在浏览器中存有相关记录。

(六)删除数据恢复

黑客在使用完工具后会对入侵痕迹进行清理,包括所清除使用的工具、操作的记录。恢复这些文件有助于了解嫌疑人做了什么,甚至可以发现与嫌疑人相关的重要信息。

二、黑客非法侵入案件实例分析

(一)案情描述

某单位报案称,发现其互助系统服务器在8月11日遭黑客非法入侵攻击,造成服务器管理系统瘫痪无法正常使用。2006年10月1日至2016年8月11日的各相关数据全部丢失,造成共丢失职工个人信息155.5万条,涉及职工姓名、身份证、联系方式。

据了解,该系统架设在一台服务器上托管于电信机房,服务器上除了互助系统还有办公室OA系统,平时维护都是委托两个系统的开发商进行的。工作人员8月11日上午8时30分左右发现系统无法登录,立即与上海的系统开发公司联系,该开发公司人员远程登录服务器后发现,磁盘上D、E盘被格式化并重新分区成D盘,Web网站的数据已全被删除,判断遭黑客攻击,查看系统安全日志后发现三个可疑IP(114.112.27.155,121.61.200.215),随即管理员密码被修改,无法登录服务器,最终通知电信机房切断服务器电源。

(二)服务器勘验

1. 服务器日志分析

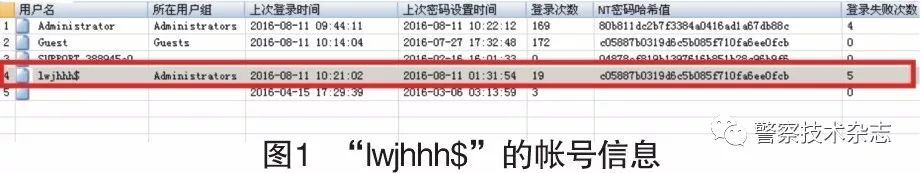

在系统账户登陆日志中发现,新创建的管理员用户“lwjhhh$”(注:$在系统中起到隐藏账户的作用)及其登陆IP地址。该帐户于2016年8月11日1点31分创建,于1点32分登录系统,如图1、图2所示。

检查”lwjhhh$”帐号的安全日志,发现近期”lwjhhh$”帐号的显示的三个IP,分别为121.61.200.215(湖北省荆门市 电信)、114.112.27.155(辽宁省沈阳市 小鸟云双线数据中心)、123.206.15.253(北京市 腾讯云),由于IP的跨度较大,时间短,推测嫌疑有用代理,避开侦查。

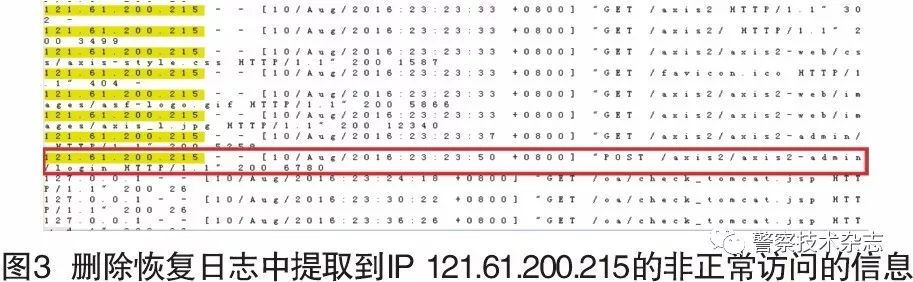

2. 网站日志提取

虽然网站数据已被删除,但通过恢复提取仍可以看到部分日志数据,如图3所示。

3. 最近访问记录分析

检查最近访问文档的记录中,发现”lwjhhh$”帐户打开过”邪灵扫描.zip”、”账户密码查看器.rar”等文件,但这些文件在服务器系统内未能直接找到。该文件可能为黑客攻击时所使用的软件,使用完后即删除。如图4。

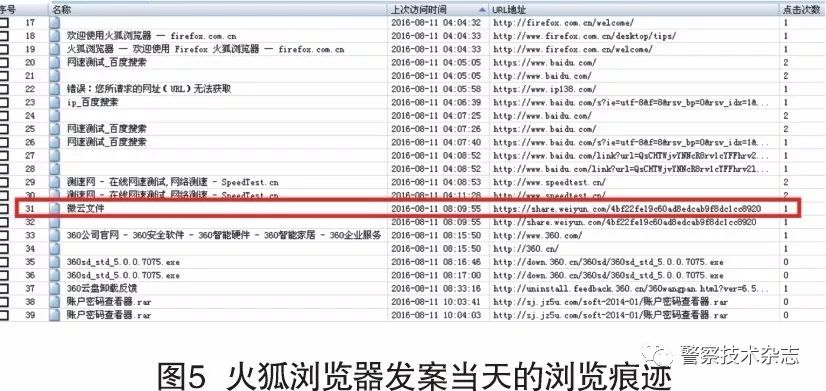

4. 浏览器记录分析

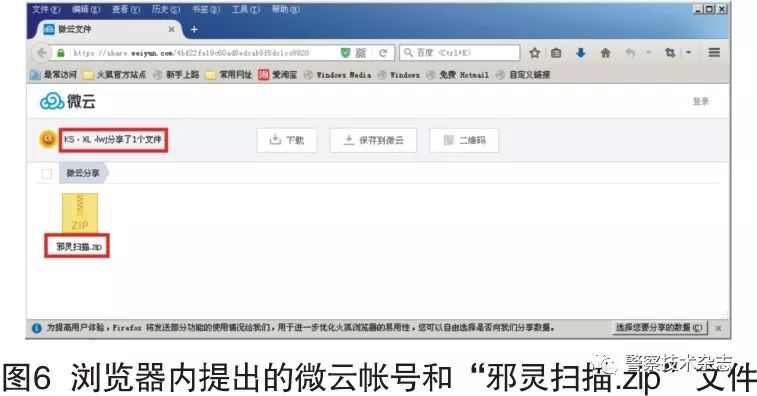

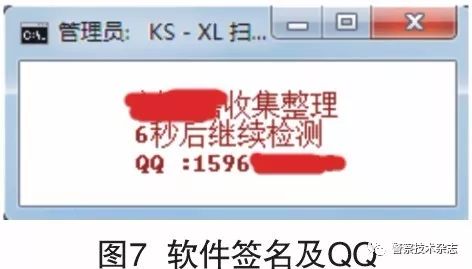

对该服务器浏览器的分析,发现嫌疑人曾经用浏览器登录微云帐号(KS-XL-lwj),并从微云下载自己的软件。经数据恢复,在微云帐号内找到“邪灵扫描.zip”,下载并打开后发现两文件内有嫌疑人的签名及其QQ号,如图5至图7所示。

5. 综合分析

分析嫌疑QQ,该QQ的用户名与微云帐号KS-XL-lwj相近,并发现该QQ注册IP在湖北荆门,案发时间没有登录IP,但在8月17日后登录IP中有湖北荆门电信的IP,与作案时服务器可疑IP的地址相近 。同时对其周边相关信息的分析,嫌疑人有从事黑客相关的工作。最后,公安机关在湖北荆门将嫌疑人抓获,嫌疑人承认该QQ为他本人所使用,对入侵案件的事实供认不讳。本文最关键的突破口在于能恢复提取出已删除的“邪灵扫描.zip”,在删除的文件内找出重要信息。当然,在不同的案件中,软件的签名可能与嫌疑人无关,嫌疑人只是下载或购买使用,这时我们也可以从帐号方面入手。

三、结束语

本文从电子数据取证的角度出发,说明在黑客非法侵入案件中电子证据应注意提取的几个重点方面:服务器日志、网站日志、用户文件、最近访问记录、浏览器记录、删除数据恢复。同时,结合具体的案件实例对查找出黑客身份的过程进行了详细分析。在不同的入侵案件,作案的方式和工具可能不同,电子取证应围绕这些重点方面展开,还需细心分析关联提取数据。

参考文献:

[1] 刘建军.WEB入侵检测技术研究[D].北京:北京邮电大学计算机学院,2015.

[2] McClure,S. Hacking Exposed Fifth Edition:Network Secret'sSolutions[M]. 王吉军等译. 北京:清华大学出版社, 2006:198-199,646-660.

[3] Stuttard, D. The Web Application Hacker's Handbook:Discovery andExploiting Security Flaws[M]. 石耀华,译. 北京:人民邮电出版社, 2009:22-32.

文章来自公众号 警察技术杂志

你可能喜欢