勒索软件不可破解?谁在标题党

时尚是一个轮回,新闻也是。

最近,编辑在朋友圈看到一篇被传阅的文章——《“侠盗病毒”已攻击我国,不可破解,尽快防御!》。看看这标题,这气势,俨然一个爆点。

打开文章,大意就是近日出现的一款名为 GandCrab V5.2 加密货币勒索病毒,似乎大有再现 WannaCry “昔日荣光”的迹象,目前已在中国攻击了数千台政府以及企业的电脑。重点这个“地表最强”勒索病毒还不可破解。

但是怎么越看越熟悉?于是编辑翻了翻聊天记录,从我们的选题群(没错,大家就是这么的热情努力)中发现了有关侠客病毒的另一篇文章,《放过叙利亚,不可破解的“侠盗病毒”来祸害中国了》内容基本与上面那篇差不多,只不过这篇文章发布于3月19日。

两篇文章前后相差几乎一月,期间各大安全公司有没有发表过相关预警文章?

搜索一下后发现真的有:

“侠盗病毒”志不在“侠”,XX强力查杀!

“侠盗病毒”并不可怕!XX1月前即可防御!

……

到底谁在标题党?

一方说这个病毒超牛X,超恐怖,无法呼吸。

另一方说这个病毒算what?看我强力查杀,一秒打趴。

再仔细一看,某几家公司的确解密了 GandCrab 其他版本,只不过对 GandCrab V5.2 确实没办法。

GandCrab 团队自诞生就伴随着“侠盗光环”,除了技术高超,其“盗亦有道”,给赎金就解密的行事作风也受到了“好评”,其中2018年发生的将叙利亚以及其他战乱地区加进感染区域白名单的操作更得了“侠盗”之名。

外界对这个神秘团伙有过多种猜测,最主流的一种是病毒作者可能为俄罗斯人。因为 GandCrab 如果监测到电脑系统使用的是俄语系语言,会停止入侵。

首次出现于2018年1月的 GandCrab 勒索病毒,在短短的一年多时间内经历了多个版本的更新迭代。传播感染方式多种多样,使用的技术也不断升级。电脑一旦被感染,病毒会对磁盘内的文件进行加密并提示支付赎金进行解密。

GrandCrab V 5.2版本所使用的语言,主要是中文、英文以及韩文,说明这三国已经成为其重要的攻击目标。根据国家网络与信息安全信息通报中心监测,GandCrab V5.2 自 2019 年 3 月 11 日开始在中国肆虐,攻击了上千台政府、企业以及相关科研机构的电脑。

据星球日报报道,GandCrab V5.2 主要通过邮件形式攻击。

攻击者会向受害人邮箱发送一封邮件,主题为“你必须在 3 月 11 日下午 3 点向警察局报到!”,发件人名为“Min,Gap Ryong”,邮件附件名为“03-11-19.rar”。

一旦受害者下载并打开该附件,GandCrab V5.2 在运行后将对用户主机硬盘数据全盘加密,并让受害者访问特定网址下载 Tor 浏览器,随后通过 Tor 浏览器登录攻击者的加密货币支付窗口,要求受害者缴纳赎金。

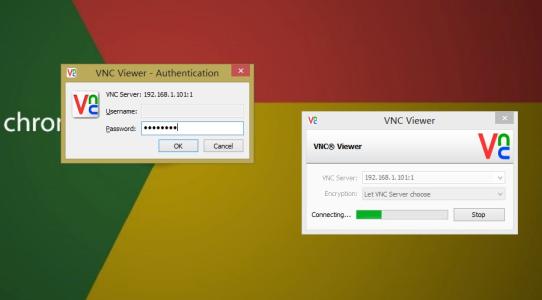

除此之外, GandCrab V5.2 还可能通过 RDP 和 VNC 扩展攻击影响更多电脑,还有可能利用 CVE-2019-7238(Nexus Repository Manager 3 远程代码执行漏洞) 以及 weblogic 漏洞进行传播。

每每勒索病毒爆发后都会各种标题党,有的说“不可破解”,有的说“已被破解”。到底破没破?还真不一定,瑞星副总裁唐威表示,绝大多数勒索病毒加密文件后都不能恢复。

如果针对勒索病毒威胁程度,进行星级分类:

★ :没有加密文件,只设置开机密码或者MBR密码等;

★★ :加密文件,使用对称算法,并且密钥硬编码在程序中,可轻松解密文件;

★★★ :加密文件,使用对称算法,理论上可以解密,但是由于各种原因,例如本地不存储密钥,密钥上传到攻击者服务器等,无法获取密钥;

★★★★: 加密文件,使用非对称算法在没有攻击者的私钥的情况下无法解密;

★★★★★: 除上述威胁外,具有蠕虫传播功能,会感染网络中的其它机器。

三颗星(包括三星)以上的勒索病毒加密文件后一般可以进行恢复,高于三星、采用非对称加密算法的勒索病毒基本无法恢复。

至于同样使用了非对称加密算法的 GandCrab V5.1为什么也可以恢复,是因为罗马尼亚警方抓到了病毒作者,找到了病毒位于暗网的控制服务器并获取了解密密钥。于是,各大安全公司利用密钥开发出 GandCrab 勒索病毒的解密工具,帮助用户恢复被加密文件。

惨还是用户惨,资料被锁就算了,遇到不”侠盗“的黑客团伙,交了赎金可能也找不回资料。更何况还有些浑水摸鱼的骗子公司打着可以破解勒索病毒的称号收钱敛财。

所以,对于用户来说,备份比什么都管用。同样,安全专家也给出了一些应对 GandCrab V5.2 的建议:

1. 不要打开来历不明的邮件附件;

2. 及时安装主流杀毒软件,升级病毒库,对相关系统进行全面扫描查杀;

3、启用防火墙,关闭445、135、139等不必要的端口,不要在公网上直接暴露远程桌面服务(RDP,默认监听端口3389),如运维需要,确保只能登录VPN后才能访问;

4、相关服务器设置符合密码复杂度要求的强口令,有条件的客户应部署应用防火墙或者漏洞扫描设备,及时发现和阻止通过漏洞进行的攻击;

5、尽快备份数据并定期进行备份;

6、部署优炫操作系统增强系统用于主机加固抵抗勒索病毒。7、对已感染主机或服务器采取断网措施,防止病毒扩散蔓延。

参考来源:星球日报

戳蓝字查看更多精彩内容 探索篇 ▼ 真相篇 ▼ 人物篇 ▼ 更多精彩正在整理中…… |

---

“喜欢就赶紧关注我们”

宅客『Letshome』

雷锋网旗下业界报道公众号。

专注先锋科技领域,讲述黑客背后的故事。

长按下图二维码并识别关注