深度学习赋能的恶意代码攻防研究进展

当前深度学习赋能的恶意代码攻防研究已经成为网络安全领域中的热点问题。当前还没有针对这一热点问题的相关综述,为了及时跟进该领域的最新研究成果,本文首次且全面地综述了深度学习赋能的恶意代码攻防研究进展。

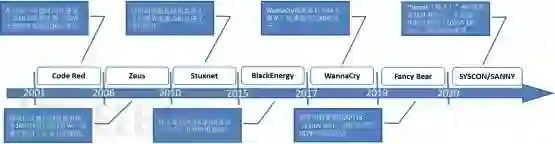

在图2所示为历年来的重大网络安全事件,它们以恶意代码为核心开展网络攻击,从而使得恶意代码具有重要的战略价值。近年来人工智能热潮的再度兴起,对恶意代码的免杀、传播、驻留/持久化、隐蔽通信和精准打击等能力产生了显著的助力效应,并由此引发了新一轮的由人工智能赋能的恶意代码攻防研究,这对传统的恶意代码攻防技术发展将产生重要影响。

图 2 历年来的重大网络安全事件

http://cjc.ict.ac.cn/online/bfpub/jtt-202058150207.pdf

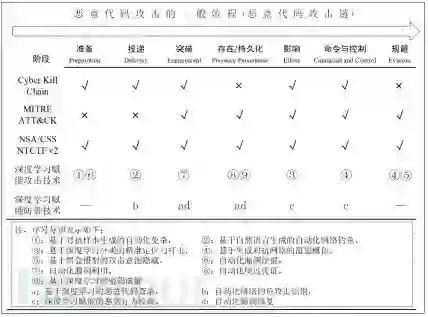

本文首先通过对网络威胁框架(Cyber Kill Chain、MITRE ATT&CK和NSA/CSS网络威胁框架v2)和知名网络安全事件的分析,提取并总结了具有通用性的恶意代码攻击链,通过刻画攻击流程,有效定位了恶意代码攻防赋能点。

图 3 恶意代码攻击链

以攻击链为主线,本文关注深度学习在恶意代码攻防研究中的赋能效应。

将深度学习助力恶意代码攻击的研究工作分为5类:(1)基于对抗样本生成的自动化免杀,(2)基于自然语言生成的自动化网络钓鱼,(3)基于神经网络的精准定位与打击,(4)基于生成对抗网络的流量模仿,(5)基于黑盒模型的攻击意图隐藏。

将深度学习助力防御的新型技术分为3类:(1)基于深度学习的恶意代码查杀,(2)自动化网络钓鱼识别,(3)深度学习赋能的恶意行为检测。

进一步地,本文对深度学习助力恶意代码攻击和防御两个方面的最新研究工作进行了分析、归纳、总结与思考。

以深度学习赋能的自动化免杀对抗技术为例,我们围绕不同的研究,从前提/假设、验证模型、数据集、成功率、核心方法,等多种不同的角度对其进行了深入剖析,并给出了当前这些研究工作在实际可行性以及未来发展趋势方面的断言。

表 1 深度学习赋能的自动化免杀技术对比与分析

年份 |

文献 |

前提/假设 |

验证引擎 |

数据集(来源) |

测试成功率 |

核心方法 |

实际可行性 |

2016 |

[4] |

白盒假设(攻击者知道神经网络模型的结构、参数) |

DNN |

DREBIN Android |

85% |

基于攻击神经网络的前向导数算法 |

否 |

2017 |

[5] |

黑盒假设,但攻击者知道恶意代码检测算法使用的功能 |

GAN |

https://malwr.com/ |

接近100% |

替代检测器拟合黑盒检测系统 |

否 |

2017 |

[6] |

黑盒假设(攻击者不知道神经网络模型的结构、参数) |

RNN、GAN |

https://malwr.com/ |

96.97% – 99.56% |

不相关的API序列插入 |

否 |

2018 |

[7] |

黑盒假设 |

DNN |

VirusShare, Citadel, APT1 |

92.83% |

字节粒度的梯度下降算法 |

否 |

2018 |

[9] |

黑盒假设 |

DRN |

Virus Share, VirusTotal |

90%(AUC: 99.3%) |

深度强化学习算法做预测与策略评估。 |

否 |

由于深度学习的伴生安全问题与其在恶意代码攻防领域的赋能安全问题紧密相关,本文对其中代表性的模型后门攻击与防御的相关技术也进行了关注。在文章的最后,本文分析并总结了当前深度学习赋能的恶意代码攻防研究领域中的主要研究方向,并对其未来的发展趋势进行了讨论。

总结而言,深度学习赋能恶意代码攻防的研究才刚刚起步,基于恶意代码攻击链的更多可能的赋能攻击与防御点有待研究者继续探索和发掘。此外,深度学习助力恶意代码攻防的一大挑战是数据集的限制,未来如何建立有效、公开的数据集供研究者使用,也非常值得思考和研究。

专知便捷查看

便捷下载,请关注专知公众号(点击上方蓝色专知关注)

后台回复“DLMA” 就可以获取《深度学习赋能的恶意代码攻防研究进展》专知下载链接