Google、Facebook和苹果的流量被「短暂劫持」到俄罗斯

今天凌晨,我们公司BGPmon Network Solutions Inc. 的系统察觉到了一起可疑事件:许多目的地网站的前缀由一个未使用的俄罗斯自治系统(AS)公告。

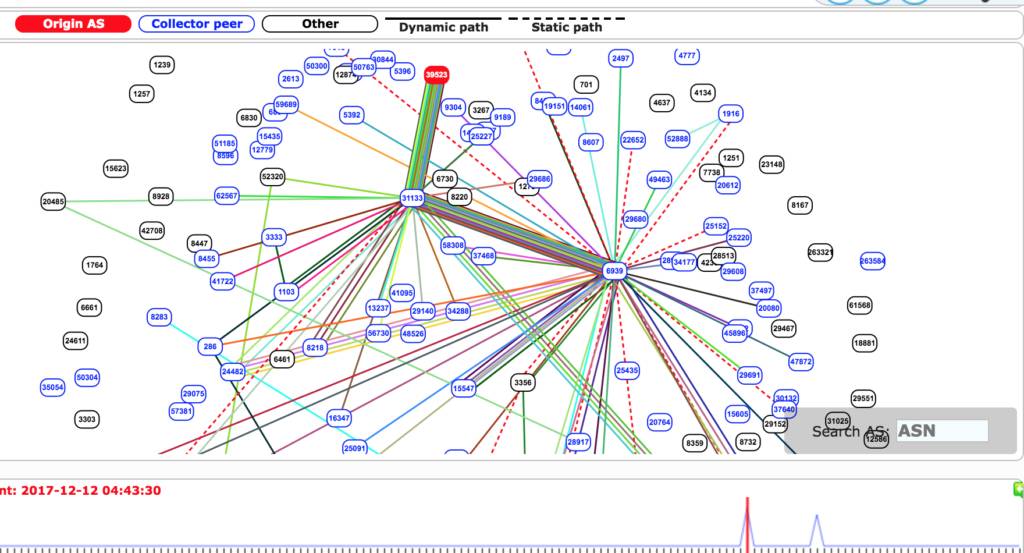

从04:43(UTC)开始,通常由谷歌、苹果、Facebook、微软、Twitch、NTT通信公司和Riot Games等知名企业组织公告的80个前缀居然在全球BGP路由表中检测到,源自治系统(Origin AS)为39523(DV-LINK- AS)。

看一下时间线,我们就能看到两个事件窗口,每个时间窗口持续时间约3分钟。第一个事件从04:43 UTC开始,在04:46 UTC左右结束。第二个事件从07:07 UTC开始,在07:10 UTC结束。

尽管这些事件持续时间比较短,但影响重大,那是由于它已被大量的对等体(peer)收到,还有就是由于通常并不出现在互联网上的几个新的特定前缀。我们不妨再深究一下。

这个事件值得关注的其中一个方面是,受影响的前缀都是名头响、流量大的互联网企业组织的网络前缀。另一个奇怪的地方是,已有好多年未见Origin AS 39523(DV-LINK-AS)公告任何前缀(下面有一个例外),所以为什么它这回突然出现,公告谷歌等网络的前缀呢?

如果我们看一看几条AS路径,就可以发现39523始终是起源,而下一跳转送AS始终是31133 PJSC MegaFon。我们还发现,公布的前缀被几个大型ISP进一步收到,并被赋予了可达性,比如:

xx 6939 31133 39523(经由Hurricane Electric的路径)

xx 6461 31133 39523(经由Zayo的路径)

xx 2603 31133 39523(经由Nordunet的路径)

xx 4637 31133 39523(经由Telstra的路径)

让这个事件变得可疑是受影响的前缀都是大名鼎鼎的目的地,以及通常在互联网上看不到的几个特定前缀。这意味着这不是一次简单的泄漏,而是有人故意插入这些特定的前缀,可能企图吸引流量。

忠实的读者会记得今年早些时候我们发过的一篇博文:《令人好奇as12389》(https://bgpmon.net/bgpstream-and-the-curious-case-of-as12389/),涉及另一个俄罗斯网络。这个事件有点相似,原因在于它似乎颇具针对性。

$ whois -h whois.ripe.net AS39523

% Information related to 'AS39523'

% Abuse contact for 'AS39523' is 'support@dv-link.ru'

aut-num: AS39523 as-name: DV-LINK-AS org: ORG-VII2-RIPE sponsoring-org: ORG-ATS13-RIPE import: from AS31133 accept ANY export: to AS31133 announce AS39523 import: from AS3216 accept ANY export: to AS3216 announce AS39523 admin-c: VIIN1-RIPE tech-c: VIIN1-RIPE status: ASSIGNED mnt-by: RIPE-NCC-END-MNT mnt-by: RIPE-DB-MNT mnt-by: MNT-DV-LINK mnt-routes: RIPE-DB-MNT mnt-routes: MNT-DV-LINK created: 2017-11-24T14:49:44Z last-modified: 2017-11-24T14:49:44Z source: RIPE |

查看RIPE whois数据(见上面)时,我们看到这个AS 39523最近才被分配。然而浏览了我们的历史数据后,我们还注意到,AS 39523实际上今年早些时候一度很活跃,不过它可能企图隐藏起来。

让我们回到今年早些时候的另一篇博文(https://bgpmon.net/bgp-leak-causing-internet-outages-in-japan-and-beyond/),是介绍8月份的谷歌-Verizon泄露事件。

在那个事件中,我们深入介绍了谷歌的对等体关系。值得关注的是,那次泄露过程中出现的其中一条路径是前缀66.232.224.0/24,下一个ASpath是701 15169 32007 39523。

39523正是当初出现的与今天源AS一样的俄罗斯AS。32007是Equinix AS,15169是谷歌AS,701是Verizon AS。所以在8月份谷歌获悉一条路径通向66.232.224.0/24(Kohls 百货公司),起源是39523。由于不知道关于这个前缀的更多信息,谷歌通过这条路径获悉“Kohls百货公司”前缀看起来很奇怪,也很出人意料。

无论导致今天这起事件的原因是什么,这无疑是另一个生动的例子,表明有意或无意地重新路由传送第三方的流量有多容易。这也很好地提醒了各大ISP对客户要进行过滤。

相关阅读:

美国的大片地区又断网了:因技术人员配置失误,BGP路由泄露所致

动态路由协议全方位比较:RIPv2、EIGRP、OSPF、BGP