如何攻击 LTE 4G 网络

原创作者:Ruhr-Universität Bochum & New York University Abu Dhabi

文章来源:https://www.alter-attack.net/

翻译作者:myh0st

网络二层协议安全分析

我们在数据链路层(也就是网络协议的第二层)上对移动通信标准 LTE(Long-Term Evolution 也就是我们常说的 4G)的安全分析发现额三种新型攻击媒介,可以对这个协议进行不同方式攻击。

一方面我们会介绍两种被动攻击方式,分别是身份映射攻击和执行网站指纹识别的方法。

另一方面,我们提出了一种叫做 aLTEr 的劫持密码的攻击,涉及的原理是因为 LTE 标准中的规范缺陷导致的,攻击者可以通过执行 DNS 欺骗来重定向网络连接。

攻击的后果

1、攻击的难度如何?

我们在实验室通过使用实验装置进行了测试攻击,是否成功取决于特殊的硬件设备以及受控制的环境。这个攻击在实际的 LTE 环境中不容易实现,然而,通过一些工程上的努力,在实际环境也是可以利用的。

2、能做什么?

我们之前提出了三个单独的攻击:获取小区里用户的身份信息、了解用户访问哪些网站、执行重定向攻击劫持用户网络连接。

3、我会被攻击吗?

理论上有可能,但是不要期望过高,因为这个攻击成本和难度很高,所以一般对一些敏感人物会更加感兴趣(例如政治家、记者等)。

4、这个攻击谁应该知道?

在发布这个项目之前我们通知了相关的机构,如 GSM 协会(GSMA)、第三代计划合作伙伴(3GPP)和电信公司进行负责任的披露。

背景信息

数据链路层(第二层)

LTE 是定义网络功能协议规范的一个复杂集合。通常有两种类型的流量,一种是控制流量一种是用户流量。控制流量对用户流量的发送和接收进行控制,而用户流量即为实际内容载荷。

我们关注的是 LTE 规范的第二层,这个数据链路层位于物理信道上面,它只要维护用户和网络之间的无线信息传输。

第二层的主要功能是控制多个用户如何访问网络资源、帮助纠正传输错误并且对传输的数据进行加密保护。

安全机制

LTE 为了提供安全传输使用了多种安全机制。

当 Bob 的电话连接到网络时,它需要建立相互认证并导出共享密钥。相互认证的意思就是网络和电话可以分别验证合作伙伴的身份,这个通信过程中,派生密钥用于加密控制流量和用户流量。

尽管存在这些安全机制,我们发现,通过主动和被动攻击可以查看 Bob 访问了哪些网站,甚至可以将它重定向到一个虚假的网站。

被动攻击

什么是被动攻击?

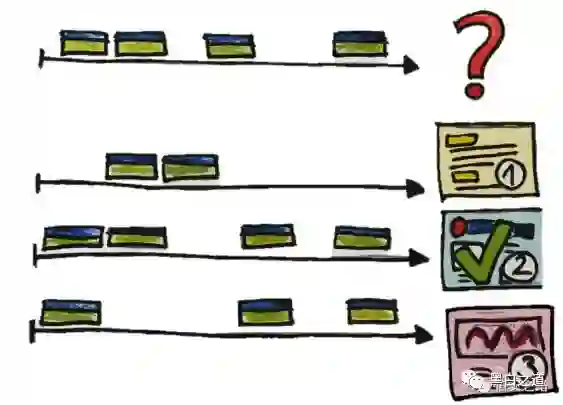

在被动攻击中不会干扰网络的正常连接,只能通过窃听的手段获取流量中的数据。窃听者 Eve 通过在 Bob 附近部署一个嗅探设备来实现这一点。因此,她可以访问 Bob 发送给网络以及从网络接收到的所有信息。尽管数据链路层的数据都是经过加密保护的,攻击者仍然可以获得在通信过程中的元数据(例如:数据传输的时间和频率)。

网站指纹

数据链路层的元信息可以泄露关于单位时间数据消耗的信息。例如,当 Bob 观看视频时的流量肯定比他访问简单的网站大。作为攻击的前奏,Eve 可以记录访问一些常见网站时的数据链路层的元信息特征(也就是网站指纹),在她窃听到一些元信息之后,根据网站指纹去匹配,有比较大的概率可以知道目标访问了哪个网站。

实验和结果

在我们的 LTE 网络实验室进行了网站指纹攻击,我们选择了不同设备访问互联网上 50 个最受欢迎的网站,我们使用这个实验来评估和演示根据 LTE 的加密数据链路层流量识别网站的可行性。

我们的研究表明,这个攻击方式是可行的,我们的平均成功率是 89% 左右。将来我们计划在商业的网络中进行相同的实验,这样会因为垃圾数据和不受控制的网络动态而导致攻击的复杂化。

主动攻击:aLTEr

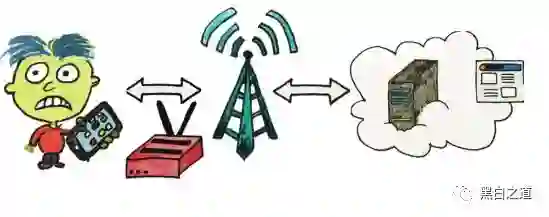

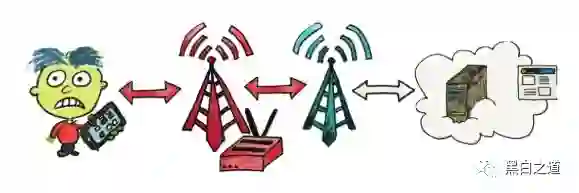

在主动攻击中,攻击者通过模拟合法的网络或用户设备向网络或设备发送信号。在我们的实验中,攻击者可以同时拦截并重放 Bob 和网络之间传输的所有数据。在 Bob 眼中,所有的访问都是正常的,不会有任何明显的异常。

用户数据重定向

LTE 是在数据链路层以上的层使用相互认证来防止 Bob 的手机连接到假的网络。但是,攻击者可以转发高层的消息到不受保护的低层。用户数据重定向攻击的核心就是利用用户数据不受完整性保护。因此,如果攻击者知道原始的明文,即使数据包是加密的,攻击者也可以修改数据包的内容。对于 DNS 数据包,我们知道原始 DNS 服务器的地址,攻击者可以通过添加特定的偏移量,将 DNS 重定向到攻击者可控制的 DNS 服务器。

更技术的说法:用户数据是以数学模式(AES-CTR)加密,其中加密算法用作密钥流生成器,密文是通过密钥流和明文进行 XOR 运算来计算。

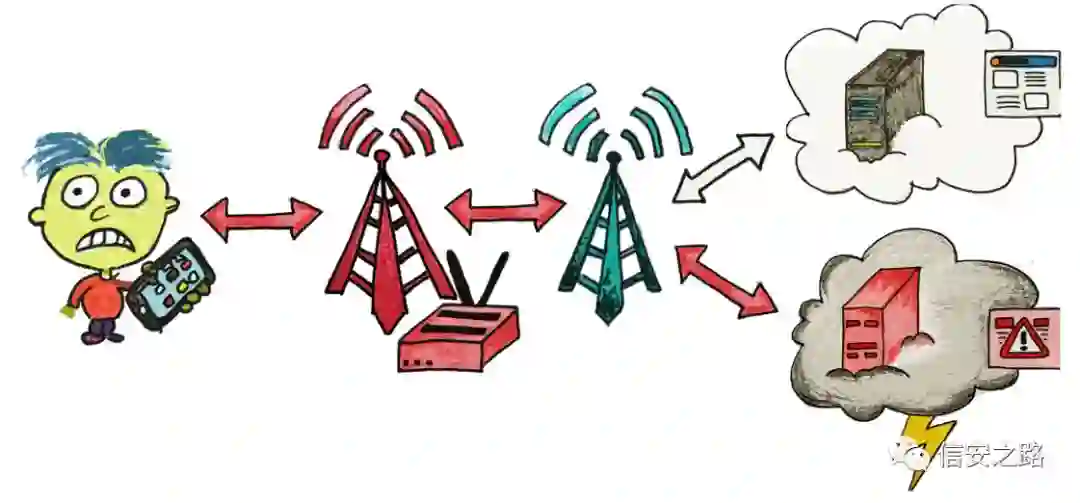

DNS 欺骗

恶意的 DNS 服务器执行 DNS 欺骗,将正常的域名解析到恶意的 IP 地址。手机在访问一个网站的时候,实际访问的就是攻击者指定的恶意网站。DNS 欺骗是互联网上常见的攻击,在攻击者控制 DNS 服务器的下一跳即可发动攻击。跟用户数据重定向攻击相比,攻击者只需要靠近受害者即可执行此类攻击。

最终结果

为了演示 aLTEr 攻击的可行性,我们在实验室环境中的商用网络和商用电话内实施了全面的端到端攻击。我们通过软件无线电系统实现了基于开源 LTE 软件栈 srsLTE 的 LTE 中继。我们使用屏蔽盒来稳定无线电层并防止被真实网络的意外打断。另外,我们设置了两台服务器来模拟攻击者如何重定向网络连接:一台 DNS 服务器,对特定的 DNS 查询回复恶意的 IP 地址;一台 HTTP 服务器,模拟用户登录页面,IP 就是 DNS 回复的恶意 IP ,视频演示如下:

文章出处:信安之路

你可能喜欢