赶紧修复!俄罗斯研究人员发布Drupal远程代码执行漏洞PoC

更多全球网络安全资讯尽在E安全官网www.easyaq.com

E安全4月19日讯 开源 Drupal 安全团队2018年3月28日发布安全公告称,在其内容管理系统软件 (CMS) 中存在一个高危远程代码执行漏洞“Drupalgeddon2”——CVE-2018-7600,攻击者可利用该漏洞完全控制站点。在互联网上,至少有100万个网站正在使用 Drupal CMS。

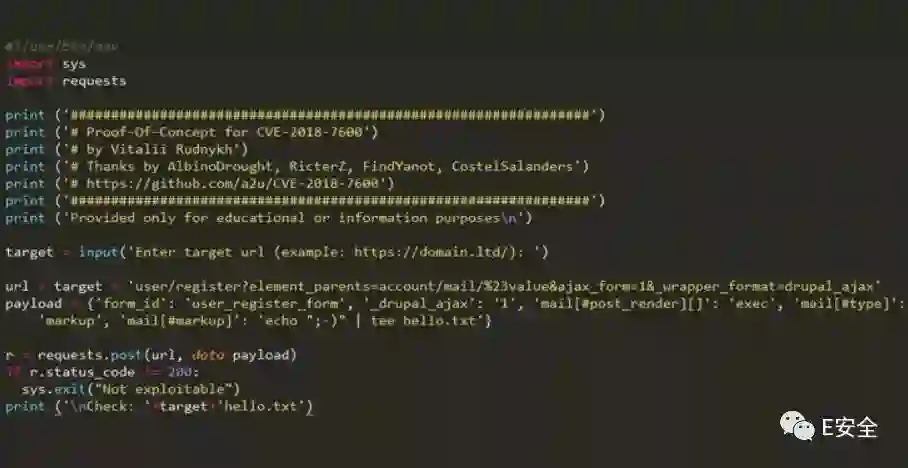

2018年4月12日,Check Point 和 Dofinity 公司公布了关于该漏洞的完整技术详情。一名俄罗斯研究人员借此在 GitHub 上发布了 PoC 利用代码。就在 PoC 发布后不久,黑客已经开始利用 Drupalgeddon2 漏洞频繁进行网络活动。

关于Drupalgeddon2 漏洞

关于Drupalgeddon2 漏洞

Drupalgeddon2 漏洞影响 Drupal 6 ~8 的所有版本,任何访问该网站的访问者理论上都可以通过远程代码执行来获取服务器权限,允许未经身份验证的远程攻击者在默认 Drupal 安装程序上执行恶意代码。

为了解决问题,Drupal 公司随后很快就发布了 Drupal CMS 的更新版本,但未发布该漏洞的技术细节,以便给逾100万个网站预留足够的时间打补丁。

Checkpoint 公司指出,漏洞存在的原因在于 Form API (FAPI) AJAX 请求通过的输入过滤不够。因此,导致攻击者可能将恶意 Payload 注入内部表单结构,从而可能导致 Drupal 在未经用户验证的情况下执行代码。攻击者可利用该漏洞完全控制 Drupal 客户的网站。

然而,就在 PoC 利用代码公布后不久,Sucuri、Imperva 和 SANS 互联网风暴中心的研究人员就观察到 Drupalgeddon2 被利用的情况,尽管目前他们尚未收到网站被黑的报告。

安全建议

安全建议

建议仍在运行 Drupal漏洞版本的站点管理员尽快将 CMS 更新至 Drupal 7.58 或 Drupal 8.5.1 ,以修复漏洞,避免被利用。

7.x版本,更新到 7.58 https://www.drupal.org/project/drupal/releases/7.58

8.5.x版本,更新到 8.5.1 https://www.drupal.org/project/drupal/releases/8.5.1

8.4.x 版本,更新到 8.4.6 https://www.drupal.org/project/drupal/releases/8.4.6

8.3.x 版本,更细到 8.3.9 https://www.drupal.org/project/drupal/releases/8.3.9

如果不能立即更新,请使用对应 patch

8.5.x,8.4.x,8.3.x patch 地址:

https://cgit.drupalcode.org/drupal/rawdiff/?h=8.5.x&id=5ac8738fa69df34a0635f0907d661b509ff9a28f

7.x patch地址:

https://cgit.drupalcode.org/drupal/rawdiff/?h=7.x&id=2266d2a83db50e2f97682d9a0fb8a18e2722cba5

其他不支持版本

Drupal 8.0/8.1/8.2 版本已彻底不再维护,如果你在使用这些版本的 Drupal,请尽快更新到 8.3.9 或 8.4.6 版本

该漏洞还影响 Drupal 公司自2016年2月起就不再支持的Drupal 6版本,不过该公司也已发布针对该版本的补丁。

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com/news/1515544500.shtml

推荐阅读:

▼点击“阅读原文” 查看更多精彩内容